Como mantemos seus dados seguros

Conheça as medidas de segurança que usamos para proteger suas fotos e vídeos

Na PixelUnion, proteger suas memórias é nossa maior prioridade. Entendemos que suas fotos e vídeos são profundamente pessoais, e levamos essa responsabilidade a sério. Aqui está uma visão detalhada das três camadas de proteção que usamos para manter seus dados seguros e privados.

Table of Contents

Criptografia

Criptografia em trânsito: Protegendo dados em movimento

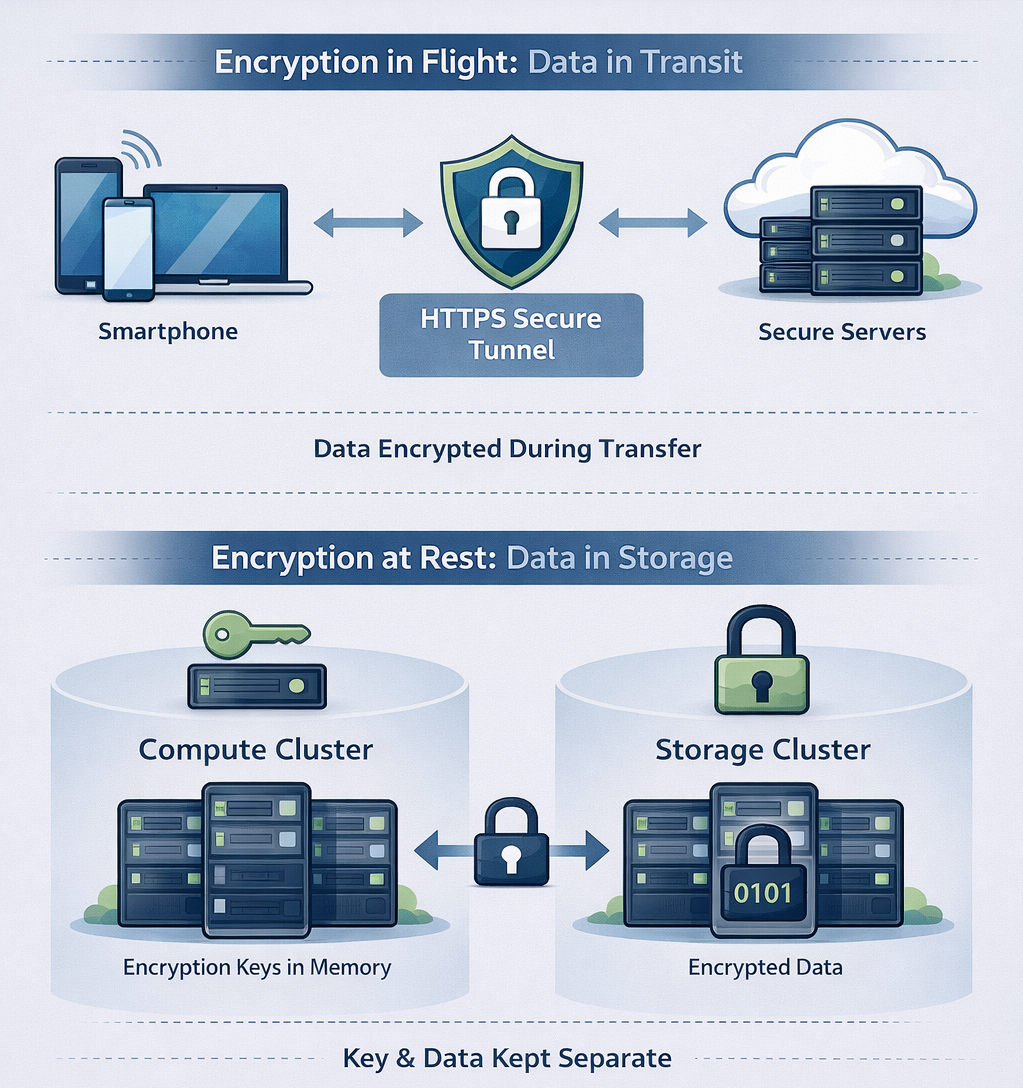

Sempre que seus dados viajam pela internet — seja enviando novas fotos, visualizando sua biblioteca ou baixando memórias — eles são protegidos por criptografia HTTPS.

O que é HTTPS?

HTTPS (Hypertext Transfer Protocol Secure) cria um túnel seguro e criptografado entre seu dispositivo e nossos servidores. Pense nisso como um serviço de entrega privado para seus dados: mesmo que alguém intercepte o pacote, não consegue ver o conteúdo.

Como isso protege você

- Todas as conexões são criptografadas: Cada solicitação entre seu navegador, o aplicativo móvel e nossos servidores usa HTTPS. Não há exceções.

- Proteção contra bisbilhoteiros: Seja no Wi-Fi de casa ou na rede de uma cafeteria, suas fotos não podem ser interceptadas ou visualizadas por ninguém no meio do caminho.

- Identidade verificada: O HTTPS também confirma que você está realmente falando com os servidores da PixelUnion — não com um impostor. Nossos certificados SSL são emitidos por autoridades certificadoras confiáveis e renovados regularmente.

Você pode verificar isso por conta própria: procure o ícone de cadeado na barra de endereços do seu navegador ao visitar a PixelUnion.

Criptografia em repouso: Protegendo dados armazenados

Uma vez que suas fotos e vídeos chegam com segurança aos nossos servidores, eles não ficam lá desprotegidos. Todos os dados são criptografados enquanto armazenados em nossos discos — isso é chamado de criptografia em repouso.

O que isso significa?

Criptografia em repouso significa que todos os dados armazenados em nossos servidores são embaralhados usando algoritmos de criptografia fortes. Sem as chaves de criptografia, os dados são completamente ilegíveis — parecem ruído aleatório.

Pense nisso como um cofre: os dados no disco estão trancados, e apenas alguém com a chave certa pode abri-lo e ler o que está dentro.

Como nossa criptografia funciona

Nós temos a chave de criptografia, e ela existe apenas na memória ativa (RAM) do nosso cluster — nunca escrita em disco. Veja por que esse design é tão seguro:

- A chave existe apenas na memória: A chave de descriptografia é carregada na memória dos nossos servidores quando iniciamos nossos sistemas. Ela nunca é armazenada nos próprios discos.

- Desligar = dados bloqueados: Se um servidor for desligado, reiniciado ou fisicamente removido do nosso data center, a chave desaparece da memória. Nesse ponto, os dados nos discos se tornam completamente ilegíveis — apenas ruído criptografado.

- Nós controlamos o acesso: Apenas nós podemos injetar a chave de criptografia ao iniciar nossos sistemas. Sem essa etapa, nem mesmo nós conseguiríamos ler os dados.

Separação física: Chave e dados vivem separados

Levamos essa segurança um passo adiante: nossa chave de criptografia e seus dados nem mesmo estão nos mesmos servidores.

- Clusters de computação e armazenamento separados: Nossa infraestrutura é dividida em dois sistemas fisicamente separados — um cluster de computação (onde suas solicitações são processadas e a chave de criptografia vive na memória) e um cluster de armazenamento (onde seus dados criptografados são armazenados).

- Duas peças do quebra-cabeça: Para acessar seus dados, você precisa tanto dos arquivos criptografados quanto da chave de descriptografia. Estes são mantidos em locais físicos diferentes.

- Inútil sozinho: Se alguém obtivesse acesso ao nosso cluster de armazenamento — seja desligando-o, roubando discos ou por qualquer outro meio — teria apenas dados criptografados sem sentido. Sem a chave de criptografia do cluster de computação, tudo é completamente ilegível.

Essa separação física adiciona mais uma camada de proteção. Mesmo no pior cenário em que nossa infraestrutura de armazenamento fosse comprometida, suas fotos e vídeos permaneceriam bloqueados e inacessíveis.

Nossas localizações de armazenamento

Operamos dois clusters de armazenamento geograficamente separados:

- Cluster de produção principal: Hospedado em Falkenstein, Alemanha. É aqui que suas fotos e vídeos são armazenados durante a operação normal.

- Cluster de backup: Localizado na Finlândia. Isso garante que seus dados sobrevivam mesmo se algo catastrófico acontecer em nossa localização principal.

Ambos os clusters são totalmente criptografados — e, crucialmente, nenhum dos clusters tem acesso às suas próprias chaves de criptografia. As chaves vivem separadamente em nossa infraestrutura de computação. Isso significa:

- O provedor não pode ler seus dados: Mesmo que eles hospedem nosso armazenamento principal, eles só veem blocos criptografados. Não têm como descriptografar ou acessar seus arquivos.

- Nosso provedor de backup finlandês não pode ler seus backups: O mesmo se aplica ao nosso cluster de backup. Dados criptografados, sem chaves.

- Apreensão física é inútil: Se qualquer um dos clusters de armazenamento fosse fisicamente apreendido, desligado ou movido, os dados seriam completamente ilegíveis sem as chaves de criptografia — que não estão lá.

Essa redundância geográfica protege seus dados de desastres, enquanto o design de criptografia garante que nenhum provedor de hospedagem — na Alemanha ou Finlândia — jamais poderá acessar suas memórias.

Por que isso importa

- Proteção contra ameaças físicas: Mesmo se alguém obtivesse acesso físico aos nossos servidores ou discos de armazenamento, não conseguiria ler seus dados.

- O provedor de hospedagem não pode acessar seus arquivos: Nossos provedores de infraestrutura só veem dados criptografados. Não têm como visualizar, ler ou entender suas fotos e vídeos.

- Defesa em profundidade: Isso adiciona outra camada de proteção além da segurança de rede — então seus dados estão seguros tanto em movimento quanto em repouso.

Usamos criptografia padrão da indústria (AES-256) para proteger seus dados armazenados. Este é o mesmo nível de criptografia usado por bancos, governos e organizações focadas em segurança em todo o mundo.

Gestão rigorosa de acessos: Quem pode ver o quê

Tecnologia sozinha não é suficiente — também temos políticas rigorosas sobre quem pode acessar o quê dentro da nossa organização.

Acesso limitado de pessoal

Vamos ser transparentes: em teoria, como operadores da PixelUnion, poderíamos acessar seus dados. Afinal, temos as chaves de criptografia. Mas na prática, construímos políticas sólidas e controles técnicos que impedem isso de acontecer.

Controle de acesso baseado em funções

Usamos controle de acesso baseado em funções (RBAC) para limitar rigorosamente o que cada membro da equipe pode fazer:

- Desenvolvedores não têm acesso à produção: Nossa equipe de desenvolvimento trabalha em ambientes isolados. Eles nunca têm acesso a sistemas de produção onde seus dados vivem.

- Princípio do menor privilégio: Todos na PixelUnion só têm acesso ao que absolutamente precisam para fazer seu trabalho — nada mais. Esta é uma prática de segurança conhecida como “princípio do menor privilégio”.

- Níveis de acesso escalonados: Diferentes funções têm diferentes permissões. A maioria dos membros da equipe não tem como acessar dados de clientes, mesmo que quisessem.

Acesso ao ambiente de produção

- Apenas pessoal sênior: Apenas nossos membros de equipe mais experientes têm acesso a ambientes de produção — e isso é estritamente para manutenção de infraestrutura e operações de suporte críticas.

- Sem acesso a dados de clientes: Mesmo com acesso à produção, nossos sistemas são projetados para que os membros da equipe não possam navegar, visualizar ou acessar fotos e vídeos de clientes. Acesso à produção é sobre manter o serviço funcionando, não sobre olhar suas memórias.

- Sem navegação casual: Nunca olhamos contas ou fotos de clientes. Suas memórias são suas, e respeitamos esse limite completamente.

Defesa contra agentes maliciosos

Até agora, discutimos como protegemos seus dados do acesso interno. Mas há outro lado da segurança de TI: proteção contra ameaças externas — hackers, cibercriminosos e outros agentes maliciosos que podem tentar invadir. Seguimos as melhores práticas da indústria para nos defender dessas ameaças.

Separação de rede e firewalls

Nossa infraestrutura não é uma grande rede aberta. Usamos separação de rede rigorosa para isolar diferentes partes do nosso sistema:

- Ambientes protegidos por firewall: Cada ambiente (desenvolvimento, staging, produção) é rigorosamente separado dos outros por firewalls. O tráfego só pode fluir por canais específicos e aprovados.

- Segmentação de rede: Mesmo dentro da produção, diferentes serviços são isolados uns dos outros. Uma violação em uma área não pode se espalhar facilmente para outra.

- Exposição mínima: Apenas os serviços que absolutamente precisam se comunicar podem fazê-lo. Todo o resto é bloqueado por padrão.

Isso significa que mesmo se um atacante de alguma forma obtivesse acesso a uma parte do nosso sistema, encontraria paredes em todos os lugares onde tentasse ir.

Firewall de aplicação web

Antes de qualquer solicitação chegar aos nossos servidores, ela passa por um Firewall de Aplicação Web (WAF). Pense nisso como um guarda de segurança na porta da frente, verificando todos que tentam entrar.

- Bloqueia tráfego malicioso: O WAF detecta e bloqueia automaticamente padrões de ataque comuns — coisas como injeção SQL, cross-site scripting (XSS) e outras técnicas que hackers usam para explorar sites.

- Limitação de taxa: Se alguém tentar inundar nossos servidores com solicitações (um ataque de negação de serviço), o WAF os limita ou bloqueia antes que possam causar problemas.

- Constantemente atualizado: Nossas regras do WAF são atualizadas regularmente para proteger contra métodos de ataque recém-descobertos.

Isso significa que muitos ataques são parados antes mesmo de chegarem à nossa aplicação — agentes maliciosos são rejeitados na porta.

Divulgação responsável: Trabalhando com pesquisadores de segurança

Acreditamos em trabalhar com a comunidade de segurança, não contra ela. Por isso temos uma política de divulgação responsável para hackers de chapéu branco e pesquisadores de segurança.

Se alguém descobrir uma vulnerabilidade em nossos sistemas, queremos saber para poder corrigir — e queremos tornar fácil e seguro reportá-la.

- Processo de reporte claro: Pesquisadores de segurança podem reportar vulnerabilidades através de canais oficiais.

- Sem ameaças legais: Não tomaremos ações legais contra pesquisadores que reportem problemas de boa-fé e sigam nossas diretrizes de divulgação.

- Reconhecimento: Apreciamos o trabalho dos pesquisadores de segurança e reconhecemos aqueles que nos ajudam a melhorar.

Essa abordagem colaborativa nos ajuda a encontrar e corrigir problemas potenciais antes que agentes maliciosos possam explorá-los. Leia nossa Política de Divulgação Responsável completa para mais detalhes.

Proteção contra engenharia social

O que é engenharia social? É quando atacantes tentam enganar pessoas — em vez de computadores — para obter acesso. Isso pode ser um e-mail falso fingindo ser do suporte de TI, uma ligação de alguém alegando ser um colega, ou uma mensagem convincente pedindo credenciais de login. Ataques de engenharia social visam a confiança humana, não vulnerabilidades técnicas.

Temos políticas rigorosas para prevenir esses ataques:

- Treinamento de conscientização de segurança: Nossa equipe é treinada para reconhecer tentativas de phishing, solicitações suspeitas e outras táticas de manipulação.

- Protocolos de verificação: Nunca compartilhamos credenciais ou acesso sensível com base em um e-mail ou ligação telefônica. Solicitações de acesso passam por canais formais e verificados.

- Ceticismo por padrão: Nossa cultura encoraja questionar solicitações incomuns, mesmo que pareçam vir de alguém superior.

Nossa promessa

Criamos a PixelUnion porque acreditamos que você merece um serviço de armazenamento de fotos que realmente respeite sua privacidade. Diferente das grandes empresas de tecnologia, não escaneamos suas fotos para fins publicitários, não treinamos modelos de IA com suas memórias e não compartilhamos seus dados com terceiros.

Suas fotos são criptografadas, protegidas e privadas. Isso não é apenas um recurso — é nosso princípio fundador.

Dúvidas?

Tem perguntas sobre nossas práticas de segurança? Estamos sempre felizes em explicar com mais detalhes. Entre em contato conosco pela página de suporte, e responderemos o mais rápido possível.