Jak chronimy Twoje dane

Dowiedz sie wiecej o srodkach bezpieczenstwa stosowanych do ochrony Twoich zdjec i filmow

W PixelUnion ochrona Twoich wspomnien ma najwyzszy priorytet. Rozumiemy, ze Twoje zdjecia i filmy sa bardzo osobiste, i bierzemy te odpowiedzialnosc poważnie. Oto szczegolowy przeglad trzech warstw ochrony, ktorych uzywamy, aby utrzymac Twoje dane bezpieczne i prywatne.

Table of Contents

Szyfrowanie

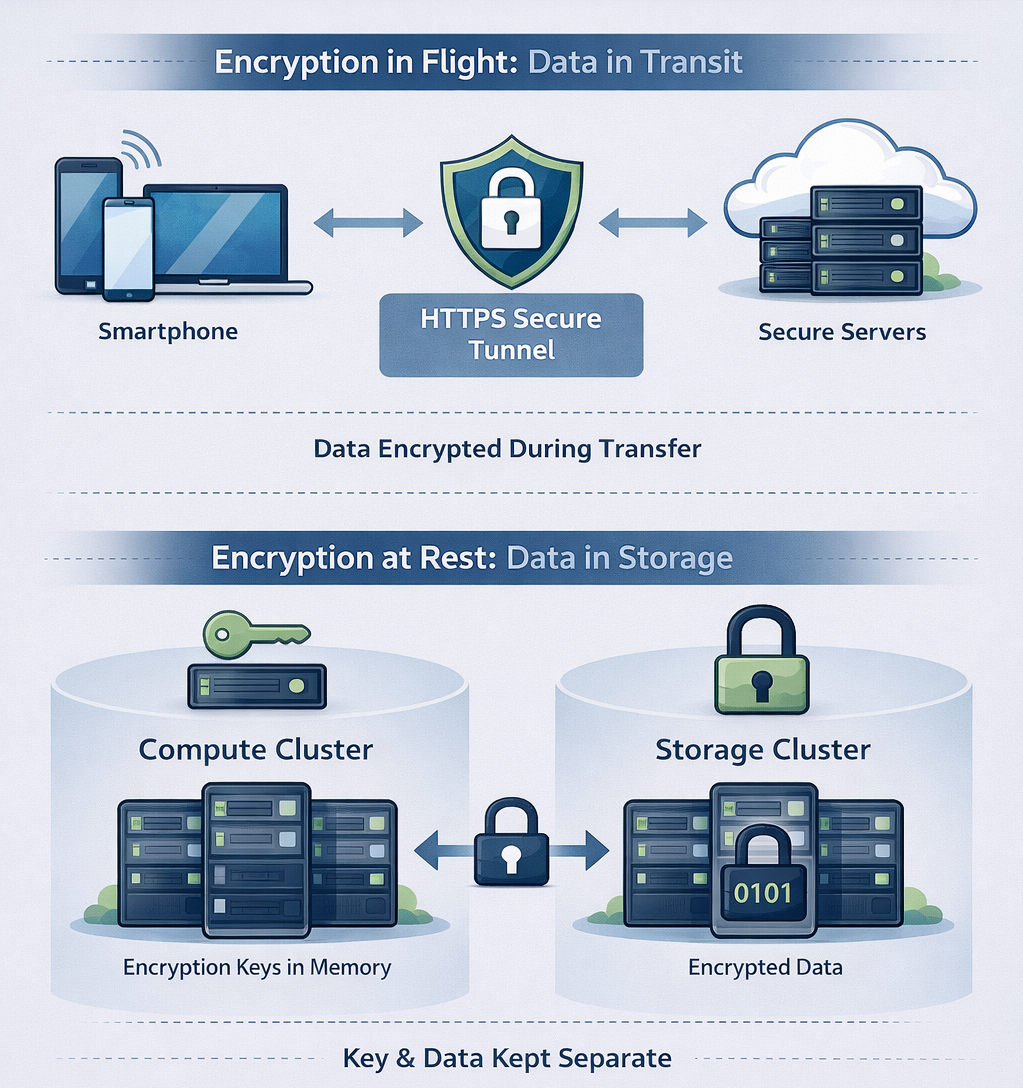

Szyfrowanie podczas transportu: Ochrona danych w ruchu

Gdy Twoje dane podrozuja przez internet - czy to przesylasz nowe zdjecia, przegladasz biblioteke, czy pobierasz wspomnienia - sa chronione przez szyfrowanie HTTPS.

Czym jest HTTPS?

HTTPS (Hypertext Transfer Protocol Secure) tworzy bezpieczny, zaszyfrowany tunel miedzy Twoim urzadzeniem a naszymi serwerami. Pomysl o tym jak o prywatnym kourierze dla Twoich danych: nawet jesli ktos przechwyci przesylke, nie moze zajrzec do srodka.

Jak Cie to chroni

- Wszystkie polaczenia sa szyfrowane: Kazde zadanie miedzy Twoja przegladarka, aplikacja mobilna i naszymi serwerami uzywa HTTPS. Brak wyjatkow.

- Ochrona przed podsuchem: Niezaleznie od tego, czy jestes w domu na Wi-Fi, czy w sieci kawiarni, Twoje zdjecia nie moga byc przechwycone ani ogladane przez kogos posredniego.

- Zweryfikowana tozsamosc: HTTPS potwierdza rowniez, ze naprawde rozmawiasz z serwerami PixelUnion - a nie z podszywaczem. Nasze certyfikaty SSL sa wydawane przez zaufane urzedy certyfikacji i regularnie odnawiane.

Zawsze mozesz to samodzielnie zweryfikowac: sprawdz ikone klospotryki w pasku adresu przegladarki podczas odwiedzania PixelUnion.

Szyfrowanie w spoczynku: Ochrona przechowywanych danych

Gdy Twoje zdjecia i filmy bezpiecznie dotra na nasze serwery, nie leza tam bez ochrony. Wszystkie dane sa szyfrowane podczas przechowywania na naszych dyskach - jest to nazywane szyfrowaniem w spoczynku.

Co to oznacza?

Szyfrowanie w spoczynku oznacza, ze wszystkie dane przechowywane na naszych serwerach sa szyfrowane silnymi algorytmami szyfrowania. Bez kluczy szyfrowania dane sa calkowicie nieczytelne - wygladaja jak losowy szum.

Pomysl o tym jak o sejfie: dane na dysku sa zamkniete, a tylko ktos z odpowiednim kluczem moze go otworzyc i przeczytac jego zawartosc.

Jak dziala nasze szyfrowanie

Przechowujemy klucz szyfrowania, ktory istnieje tylko w aktywnej pamieci (RAM) naszego klastra - nigdy nie jest przechowywany na dysku. Dlatego ta architektura jest tak bezpieczna:

- Klucz istnieje tylko w pamieci: Klucz deszyfrowania jest ladowany do pamieci naszych serwerow, gdy uruchamiamy nasze systemy. Nigdy nie jest przechowywany na samych dyskach.

- Wylaczenie = dane zablokowane: Jesli serwer zostanie wylaczony, uruchomiony ponownie lub fizycznie usuniety z naszego centrum danych, klucz znika z pamieci. W tym momencie dane na dyskach staja sie calkowicie nieczytelne - tylko zaszyfrowany szum.

- My kontrolujemy dostep: Tylko my mozemy wprowadzic klucz szyfrowania podczas uruchamiania naszych systemow. Bez tego kroku nawet my nie mozemy odczytac danych.

Fizyczne oddzielenie: Klucz i dane zyja osobno

Robimy jeszcze jeden krok w kierunku bezpieczenstwa: nasz klucz szyfrowania i Twoje dane nie sa nawet na tych samych serwerach.

- Oddzielne klastry obliczeniowe i pamiecii masowej: Nasza infrastruktura jest podzielona na dwa fizycznie oddzielne systemy - klaster obliczeniowy (gdzie przetwarzane sa Twoje zadania i klucz szyfrowania zyje w pamieci) i klaster pamiecii masowej (gdzie przechowywane sa Twoje zaszyfrowane dane).

- Dwa elementy ukladanki: Aby uzyskac dostep do Twoich danych, potrzebujesz zarowno zaszyfrowanych plikow jak i klucza deszyfrowania. Sa one przechowywane w roznych fizycznych lokalizacjach.

- Samodzielnie bezuzyteczne: Jesli ktos uzyska dostep do naszego klastra pamiecii masowej - wylaczajac go, kradnac dyski lub w inny sposob - bedzie mial tylko bezsensowne zaszyfrowane dane. Bez klucza szyfrowania z klastra obliczeniowego jest to calkowicie nieczytelne.

To fizyczne oddzielenie dodaje kolejna warstwe ochrony. Nawet w najgorszym przypadku, gdyby nasza infrastruktura pamiecii masowej zostala naruszona, Twoje zdjecia i filmy pozostalyby zablokowane i niedostepne.

Nasze lokalizacje pamiecii masowej

Zarzadzamy dwoma geograficznie oddzielonymi klastrami pamiecii masowej:

- Glowny klaster produkcyjny: Hostowany w Falkenstein, Niemcy. Tu sa przechowywane Twoje zdjecia i filmy podczas normalnej pracy.

- Klaster kopii zapasowej: Zlokalizowany w Finlandii. Zapewnia, ze Twoje dane przezyja, nawet jesli stanie sie cos katastrofalnego w naszej glownej lokalizacji.

Oba klastry sa w pelni zaszyfrowane - i co wazne, zaden z nich nie ma dostepu do wlasnych kluczy szyfrowania. Klucze sa osobno w naszej infrastrukturze obliczeniowej. Oznacza to:

- Dostawca nie moze odczytac Twoich danych: Chociaz hostuje nasz glowny magazyn, widzi tylko zaszyfrowane bloki. Nie ma mozliwosci odszyfrowania ani otwarcia Twoich plikow.

- Nasz fiński dostawca kopii zapasowych nie moze odczytac Twoich kopii zapasowych: To samo dotyczy naszego klastra kopii zapasowych. Zaszyfrowane dane, brak kluczy.

- Fizyczne zajecie jest bezuzyteczne: Jesli ktorys z klastrow pamiecii masowej zostalby fizycznie zajety, wylaczony lub przeniesiony, dane bylyby calkowicie nieczytelne bez kluczy szyfrowania - ktorych tam nie ma.

Ta geograficzna redundancja chroni Twoje dane przed katastrofami, podczas gdy projekt szyfrowania zapewnia, ze zaden dostawca hostingu - w Niemczech ani Finlandii - nigdy nie bedzie mogl uzyskac dostepu do Twoich wspomnien.

Dlaczego to wazne

- Ochrona przed fizycznymi zagrozeniami: Nawet jesli ktos uzyska fizyczny dostep do naszych serwerow lub dyskow pamiecii masowej, nie bedzie mogl odczytac Twoich danych.

- Dostawca hostingu nie ma dostepu do Twoich plikow: Nasi dostawcy infrastruktury widza tylko zaszyfrowane dane. Nie maja mozliwosci ogladania, odczytywania ani rozumienia Twoich zdjec i filmow.

- Ochrona w glebi: Dodaje kolejna warstwe ochrony poza bezpieczenstwem sieci - dzieki czemu Twoje dane sa bezpieczne zarowno w ruchu, jak i w spoczynku.

Uzywamy szyfrowania zgodnego ze standardami branżowymi (AES-256) do ochrony przechowywanych danych. To ten sam poziom szyfrowania, ktorego uzywaja banki, rzady i organizacje zorientowane na bezpieczenstwo na calym swiecie.

Scisla kontrola dostepu: Kto co moze widziec

Sama technologia nie wystarczy - mamy rowniez scisle zasady dotyczace tego, kto w naszej organizacji ma dostep do czego.

Ograniczony dostep personelu

Bedźmy przejrzysci: teoretycznie moglibyśmy jako administratorzy PixelUnion uzyskac dostep do Twoich danych. Trzymamy przecie klucze szyfrowania. Ale w praktyce zbudowalismy scisle zasady i kontrole techniczne, ktore temu zapobiegaja.

Kontrola dostepu oparta na rolach

Uzywamy kontroli dostepu opartej na rolach (RBAC), aby scisle ograniczyc, co kazdy czlonek zespolu moze robic:

- Deweloperzy nie maja dostepu do produkcji: Nasz zespol deweloperski pracuje w izolowanych srodowiskach. Nigdy nie ma dostepu do systemow produkcyjnych, gdzie zyja Twoje dane.

- Zasada minimalnych uprawnien: Kazdy w PixelUnion ma dostep tylko do tego, co jest absolutnie niezbedne do jego pracy - nie wiecej. Jest to najlepsza praktyka bezpieczenstwa znana jako “zasada minimalnych uprawnien”.

- Warstwowe poziomy dostepu: Rozne role maja rozne uprawnienia. Wiekszos czlonkow zespolu nie ma mozliwosci dostepu do danych klientow, nawet jesli by chcieli.

Dostep do srodowiska produkcyjnego

- Tylko starszy personel: Tylko nasi najbardziej doswiadczeni czlonkowie zespolu maja dostep do srodowisk produkcyjnych - i jest to scisle do utrzymania infrastruktury i krytycznych operacji wsparcia.

- Brak dostepu do danych klientow: Nawet przy dostepie do produkcji nasze systemy sa zaprojektowane tak, aby czlonkowie zespolu nie mogli przegladac, ogladac ani uzyskiwac dostepu do zdjec i filmow klientow. Dostep do produkcji dotyczy utrzymania dzialania uslugi, a nie ogladania Twoich wspomnien.

- Brak przypadkowego przegladania: Nigdy nie zaglądamy do kont klientow ani zdjec. Twoje wspomnienia sa Twoje, i w pelni szanujemy te granice.

Obrona przed zlosliwymi podmiotami

Do tej pory omawialismy, jak chronimy Twoje dane przed dostepem wewnetrznym. Ale istnieje inna strona bezpieczenstwa IT: ochrona przed zewnetrznymi zagrozeniami - hakerami, cyberprzestepami i innymi zlosliwymi podmiotami, ktore moglyby probowac sie wlamac. Stosujemy zgodne ze standardami branżowymi najlepsze praktyki, aby bronic sie przed tymi zagrozeniami.

Segmentacja sieci i zapory sieciowe

Nasza infrastruktura to nie jedna wielka otwarta siec. Uzywamy scislej segmentacji sieci, aby izolowac rozne czesci naszego systemu:

- Srodowiska z zapora sieciowa: Kazde srodowisko (deweloperskie, testowe, produkcyjne) jest scisle oddzielone od innych zaporami sieciowymi. Ruch moze plynac tylko przez specyficzne, zatwierdzone kanaly.

- Segmentacja sieci: Nawet w ramach produkcji rozne uslugi sa od siebie izolowane. Wlamanie w jednym obszarze nie moze latwo rozprzestrzenic sie do innego.

- Minimalna ekspozycja: Tylko uslugi, ktore absolutnie musza komunikowac sie miedzy soba, moga to robic. Wszystko inne jest domyslnie zablokowane.

Oznacza to, ze nawet jesli atakujacy uzyskalby dostep do jednej czesci naszego systemu, wszezie trafiałby na sciany.

Zapora aplikacji webowych

Zanim zadanie dotrze nawet do naszych serwerow, przechodzi przez Zapore aplikacji webowych (WAF). Pomysl o niej jak o ochroniarzu przy wejsciu, sprawdzajacym kazdego, kto probuje wejsc.

- Blokuje zlosliwy ruch: WAF automatycznie wykrywa i blokuje typowe wzorce atakow - takie jak iniekcja SQL, skrypty miedzywitrynowe (XSS) i inne techniki uzywane przez hakerow do eksploatowania witryn.

- Ograniczanie predkosci: Jesli ktos probuje zasypac nasze serwery zadaniami (atak odmowy uslugi), WAF spowalnia lub blokuje ich zanim zdaza spowodowac problemy.

- Stale aktualizowany: Nasze reguly WAF sa regularnie aktualizowane, aby chronic przed nowo odkrytymi metodami atakow.

Oznacza to, ze wiele atakow jest zatrzymywanych zanim nawet dotrze do naszej aplikacji - zlosliwe podmioty sa odpychane przy drzwiach.

Odpowiedzialne ujawnianie: Wspolpraca z badaczami bezpieczenstwa

Wierzymy we wspolprace z spolecznoscia bezpieczenstwa, a nie przeciwko niej. Dlatego mamy zasade odpowiedzialnego ujawniania dla white hat hakerow i badaczy bezpieczenstwa.

Jesli ktos odkryje luk w naszych systemach, chcemy o tym wiedziec, abysmy mogli to naprawic - i chcemy ulatwic i bezpiecznie zglosic.

- Jasny proces zglaszania: Badacze bezpieczenstwa moga zglosic luki do nas przez oficjalne kanaly.

- Brak grozb prawnych: Nie podejmiemy krokow prawnych przeciwko badaczom, ktore zglaszaja problemy w dobrej wierze i przestrzegaja naszych wytycznych ujawniania.

- Uznanie: Doceniamy prace badaczy bezpieczenstwa i uznajemy tych, ktorzy nam pomagaja sie doskonalić.

To podejscie oparte na wspolpracy pomaga nam znajdowac i naprawiac potencjalne problemy zanim zlosliwe podmioty zdaza je wykorzystac. Przeczytaj nasze pelne Zasady odpowiedzialnego ujawniania po wiecej szczegolow.

Ochrona przed socjotechnika

Czym jest socjotechnika? To kiedy atakujacy probuja oszukac ludzi - zamiast komputerow - aby dali dostep. Moze to byc falszywy e-mail udajacy pomoc techniczna IT, telefon od kogos podajacego sie za wspolpracownika lub przekonujaca wiadomosc prosząca o dane logowania. Ataki socjotechniczne celuja w ludzkie zaufanie, a nie w techniczne luki.

Mamy scisle zasady zapobiegajace tym atakom:

- Szkolenia z swiadomosci bezpieczenstwa: Nasz zespol jest przeszkolony w rozpoznawaniu prób phishingu, podejrzanych prosb i innych taktyk manipulacji.

- Protokoly weryfikacji: Nigdy nie udostepniamy danych logowania ani poufnego dostepu na podstawie e-maila lub telefonu. Prosby o dostep przebiegaja przez formalne, zweryfikowane kanaly.

- Sceptycyzm jako standard: Nasza kultura zacheca do kwestionowania niezwyklych prosb, nawet jesli wydaja sie pochodzic od kogos wyzej w organizacji.

Nasza obietnica dla Ciebie

Zbudowalismy PixelUnion, poniewaz wierzymy, ze zasluguje na usluge przechowywania zdjec, ktora naprawde szanuje Twoja prywatnosc. W przeciwienstwie do duzych firm technologicznych nie skanujemy Twoich zdjec w celach reklamowych, nie trenujemy modeli AI na Twoich wspomnieniach i nie udostepniamy Twoich danych osobom trzecim.

Twoje zdjecia sa zaszyfrowane, chronione i prywatne. To nie jest po prostu funkcja - to nasza zasada zalozyciela.

Pytania?

Masz pytania dotyczace naszych praktyk bezpieczenstwa? Chetnie wyjasnimy wiecej szczegolow. Skontaktuj sie z nami za posrednictwem strony wsparcia, a odezwiemy sie do Ciebie jak najszybciej.