Hoe we je data veilig houden

Leer meer over de beveiligingsmaatregelen die we gebruiken om je foto's en video's te beschermen

Bij PixelUnion heeft het beschermen van je herinneringen de hoogste prioriteit. We begrijpen dat je foto’s en video’s diep persoonlijk zijn, en we nemen die verantwoordelijkheid serieus. Hier is een gedetailleerd overzicht van de drie beschermingslagen die we gebruiken om je data veilig en privé te houden.

Table of Contents

Encryptie

Encryptie tijdens transport: Data onderweg beschermen

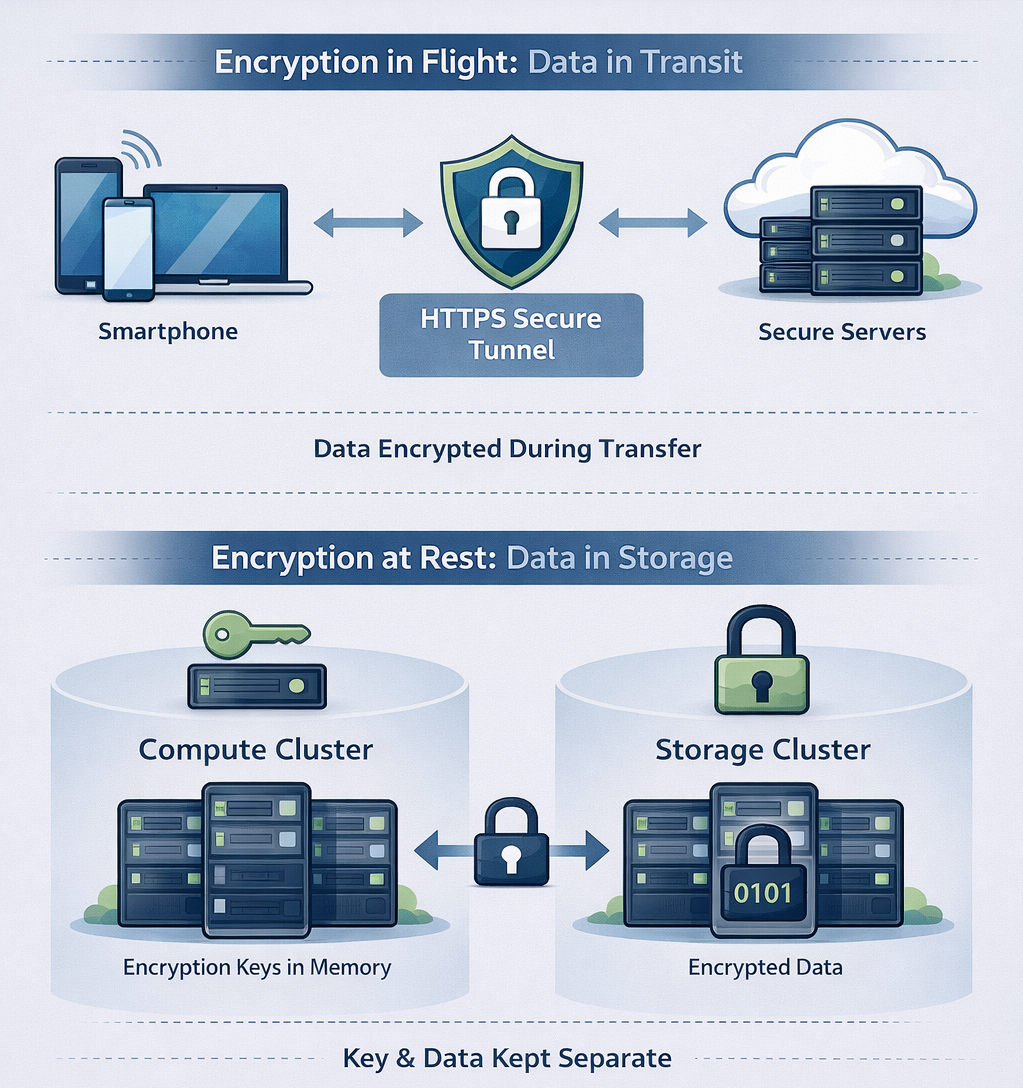

Wanneer je data over het internet reist — of je nu nieuwe foto’s uploadt, je bibliotheek bekijkt of herinneringen downloadt — wordt het beschermd door HTTPS-encryptie.

Wat is HTTPS?

HTTPS (Hypertext Transfer Protocol Secure) creëert een beveiligde, versleutelde tunnel tussen je apparaat en onze servers. Zie het als een privékoerier voor je data: zelfs als iemand het pakket onderschept, kunnen ze niet naar binnen kijken.

Hoe het je beschermt

- Alle verbindingen zijn versleuteld: Elk verzoek tussen je browser, de mobiele app en onze servers gebruikt HTTPS. Er zijn geen uitzonderingen.

- Bescherming tegen afluisteraars: Of je nu thuis op je wifi zit of in het netwerk van een koffiebar, je foto’s kunnen niet worden onderschept of bekeken door iemand ertussen.

- Geverifieerde identiteit: HTTPS bevestigt ook dat je daadwerkelijk met de servers van PixelUnion praat — niet met een bedrieger. Onze SSL-certificaten worden uitgegeven door vertrouwde certificaatautoriteiten en regelmatig vernieuwd.

Je kunt dit altijd zelf verifiëren: kijk naar het slotpictogram in de adresbalk van je browser wanneer je PixelUnion bezoekt.

Encryptie in rust: Opgeslagen data beschermen

Zodra je foto’s en video’s veilig op onze servers zijn aangekomen, liggen ze niet zomaar onbeschermd. Alle data wordt versleuteld terwijl het op onze schijven is opgeslagen — dit wordt encryptie in rust genoemd.

Wat betekent dit?

Encryptie in rust betekent dat alle data die op onze servers is opgeslagen, wordt versleuteld met sterke encryptie-algoritmen. Zonder de encryptiesleutels is de data volledig onleesbaar — het ziet eruit als willekeurige ruis.

Zie het als een kluis: de data op de schijf is vergrendeld, en alleen iemand met de juiste sleutel kan hem openen en lezen wat erin staat.

Hoe onze encryptie werkt

Wij houden de encryptiesleutel, en deze bestaat alleen in het actieve geheugen (RAM) van ons cluster — nooit opgeslagen op schijf. Daarom is dit ontwerp zo veilig:

- Sleutel bestaat alleen in geheugen: De decryptiesleutel wordt in het geheugen van onze servers geladen wanneer we onze systemen starten. Het wordt nooit op de schijven zelf opgeslagen.

- Uitschakelen = data vergrendeld: Als een server wordt uitgeschakeld, herstart of fysiek uit ons datacenter wordt verwijderd, verdwijnt de sleutel uit het geheugen. Op dat moment wordt de data op de schijven volledig onleesbaar — alleen versleutelde ruis.

- Wij controleren de toegang: Alleen wij kunnen de encryptiesleutel invoeren bij het starten van onze systemen. Zonder deze stap zouden zelfs wij de data niet kunnen lezen.

Fysieke scheiding: Sleutel en data leven apart

We gaan nog een stap verder met beveiliging: onze encryptiesleutel en je data bevinden zich niet eens op dezelfde servers.

- Gescheiden compute- en storage-clusters: Onze infrastructuur is opgesplitst in twee fysiek gescheiden systemen — een compute-cluster (waar je verzoeken worden verwerkt en de encryptiesleutel in het geheugen leeft) en een storage-cluster (waar je versleutelde data wordt opgeslagen).

- Twee stukjes van de puzzel: Om toegang te krijgen tot je data, heb je zowel de versleutelde bestanden als de decryptiesleutel nodig. Deze worden op verschillende fysieke locaties bewaard.

- Op zichzelf nutteloos: Als iemand toegang zou krijgen tot ons storage-cluster — door het uit te schakelen, schijven te stelen of op andere wijze — zou hij alleen betekenisloze versleutelde data hebben. Zonder de encryptiesleutel van het compute-cluster is het volledig onleesbaar.

Deze fysieke scheiding voegt nog een beschermingslaag toe. Zelfs in het ergste geval dat onze opslaginfrastructuur zou worden gecompromitteerd, zouden je foto’s en video’s vergrendeld en ontoegankelijk blijven.

Onze opslaglocaties

We beheren twee geografisch gescheiden storage-clusters:

- Primaire productie-cluster: Gehost in Falkenstein, Duitsland. Dit is waar je foto’s en video’s worden opgeslagen tijdens normale operatie.

- Backup-cluster: Gevestigd in Finland. Dit zorgt ervoor dat je data overleeft, zelfs als er iets catastrofaals gebeurt op onze primaire locatie.

Beide clusters zijn volledig versleuteld — en cruciaal is dat geen van beide clusters toegang heeft tot zijn eigen encryptiesleutels. De sleutels bevinden zich apart op onze compute-infrastructuur. Dit betekent:

- Provider kan je data niet lezen: Hoewel zij onze primaire opslag hosten, zien ze alleen versleutelde blokken. Ze hebben geen manier om je bestanden te ontsleutelen of te openen.

- Onze Finse backup-provider kan je backups niet lezen: Hetzelfde geldt voor ons backup-cluster. Versleutelde data, geen sleutels.

- Fysieke inbeslagname is nutteloos: Als een van de storage-clusters fysiek in beslag zou worden genomen, uitgeschakeld of verplaatst, zou de data volledig onleesbaar zijn zonder de encryptiesleutels — die daar niet zijn.

Deze geografische redundantie beschermt je data tegen rampen, terwijl het encryptieontwerp ervoor zorgt dat geen enkele hosting-provider — in Duitsland of Finland — ooit toegang kan krijgen tot je herinneringen.

Waarom dit belangrijk is

- Bescherming tegen fysieke bedreigingen: Zelfs als iemand fysieke toegang zou krijgen tot onze servers of opslagschijven, zou hij je data niet kunnen lezen.

- Hosting-provider kan niet bij je bestanden: Onze infrastructuurproviders zien alleen versleutelde data. Ze hebben geen manier om je foto’s en video’s te bekijken, lezen of te begrijpen.

- Verdediging in de diepte: Dit voegt nog een beschermingslaag toe bovenop netwerkbeveiliging — zodat je data veilig is zowel onderweg als in rust.

We gebruiken industriestandaard encryptie (AES-256) om je opgeslagen data te beschermen. Dit is hetzelfde encryptieniveau dat wordt gebruikt door banken, overheden en beveiligingsgerichte organisaties wereldwijd.

Strikt toegangsbeheer: Wie kan wat zien

Technologie alleen is niet genoeg — we hebben ook strikt beleid over wie binnen onze organisatie toegang heeft tot wat.

Beperkte personeelstoegang

Laten we transparant zijn: in theorie zouden we als beheerders van PixelUnion toegang kunnen krijgen tot je data. We houden immers de encryptiesleutels. Maar in de praktijk hebben we sterk beleid en technische controles opgebouwd die dit voorkomen.

Rolgebaseerde toegangscontrole

We gebruiken rolgebaseerde toegangscontrole (RBAC) om strikt te beperken wat elk teamlid kan doen:

- Ontwikkelaars hebben geen productietoegang: Ons ontwikkelingsteam werkt in geïsoleerde omgevingen. Ze hebben nooit toegang tot productiesystemen waar je data leeft.

- Principe van minimale rechten: Iedereen bij PixelUnion heeft alleen toegang tot wat absoluut nodig is voor hun werk — niet meer. Dit is een beveiligingsbest practice bekend als het “principe van minimale rechten”.

- Gelaagde toegangsniveaus: Verschillende rollen hebben verschillende machtigingen. De meeste teamleden hebben geen manier om bij klantdata te komen, zelfs als ze dat zouden willen.

Toegang tot productieomgeving

- Alleen senior personeel: Alleen onze meest ervaren teamleden hebben toegang tot productieomgevingen — en dit is strikt voor infrastructuuronderhoud en kritieke supportoperaties.

- Geen toegang tot klantdata: Zelfs met productietoegang zijn onze systemen zo ontworpen dat teamleden geen klantfoto’s en -video’s kunnen doorbladeren, bekijken of openen. Productietoegang gaat over het draaiend houden van de dienst, niet over het bekijken van je herinneringen.

- Geen willekeurig rondkijken: We kijken nooit naar klantaccounts of foto’s. Je herinneringen zijn van jou, en we respecteren die grens volledig.

Verdediging tegen kwaadwillenden

Tot nu toe hebben we besproken hoe we je data beschermen tegen interne toegang. Maar er is een andere kant aan IT-beveiliging: bescherming tegen externe bedreigingen — hackers, cybercriminelen en andere kwaadwillenden die zouden kunnen proberen in te breken. We volgen industriestandaard best practices om ons tegen deze bedreigingen te verdedigen.

Netwerkscheiding en firewalls

Onze infrastructuur is niet één groot open netwerk. We gebruiken strikte netwerkscheiding om verschillende delen van ons systeem te isoleren:

- Firewalled omgevingen: Elke omgeving (ontwikkeling, staging, productie) is strikt door firewalls gescheiden van de anderen. Verkeer kan alleen door specifieke, goedgekeurde kanalen stromen.

- Netwerksegmentatie: Zelfs binnen productie zijn verschillende diensten van elkaar geïsoleerd. Een inbraak in één gebied kan zich niet gemakkelijk verspreiden naar een ander.

- Minimale blootstelling: Alleen de diensten die absoluut met elkaar moeten communiceren, kunnen dat doen. Al het andere is standaard geblokkeerd.

Dit betekent dat zelfs als een aanvaller op de een of andere manier toegang zou krijgen tot één deel van ons systeem, hij overal op muren zou stuiten.

Web Application Firewall

Voordat een verzoek zelfs onze servers bereikt, passeert het een Web Application Firewall (WAF). Zie het als een beveiligingsbeambte bij de voordeur, die iedereen controleert die probeert binnen te komen.

- Blokkeert kwaadaardig verkeer: De WAF detecteert en blokkeert automatisch veelvoorkomende aanvalspatronen — dingen zoals SQL-injectie, cross-site scripting (XSS) en andere technieken die hackers gebruiken om websites uit te buiten.

- Snelheidsbeperking: Als iemand probeert onze servers te overspoelen met verzoeken (een denial-of-service-aanval), vertraagt of blokkeert de WAF ze voordat ze problemen kunnen veroorzaken.

- Constant bijgewerkt: Onze WAF-regels worden regelmatig bijgewerkt om te beschermen tegen nieuw ontdekte aanvalsmethoden.

Dit betekent dat veel aanvallen worden gestopt voordat ze zelfs onze applicatie bereiken — kwaadwillenden worden bij de deur weggestuurd.

Responsible Disclosure: Samenwerking met beveiligingsonderzoekers

We geloven in samenwerking met de beveiligingsgemeenschap, niet ertegen. Daarom hebben we een responsible disclosure beleid voor white hat hackers en beveiligingsonderzoekers.

Als iemand een kwetsbaarheid in onze systemen ontdekt, willen we daarvan weten zodat we het kunnen oplossen — en we willen het gemakkelijk en veilig maken om het te melden.

- Duidelijk meldingsproces: Beveiligingsonderzoekers kunnen kwetsbaarheden via officiële kanalen aan ons melden.

- Geen juridische dreigementen: We zullen geen juridische stappen ondernemen tegen onderzoekers die problemen te goeder trouw melden en onze disclosure-richtlijnen volgen.

- Erkenning: We waarderen het werk van beveiligingsonderzoekers en erkennen degenen die ons helpen verbeteren.

Deze samenwerkingsgerichte aanpak helpt ons potentiële problemen te vinden en op te lossen voordat kwaadwillenden ze kunnen misbruiken. Lees ons volledige Responsible Disclosure Beleid voor meer details.

Bescherming tegen social engineering

Wat is social engineering? Het is wanneer aanvallers proberen mensen — in plaats van computers — te misleiden om toegang te geven. Dit kan een nep-e-mail zijn die doet alsof deze van IT-support komt, een telefoontje van iemand die beweert een collega te zijn, of een overtuigend bericht dat om inloggegevens vraagt. Social engineering-aanvallen richten zich op menselijk vertrouwen, niet op technische kwetsbaarheden.

We hebben strikt beleid om deze aanvallen te voorkomen:

- Beveiligingsbewustzijnstraining: Ons team is getraind om phishing-pogingen, verdachte verzoeken en andere manipulatietactieken te herkennen.

- Verificatieprotocollen: We delen nooit inloggegevens of gevoelige toegang op basis van een e-mail of telefoontje. Toegangsverzoeken gaan via formele, geverifieerde kanalen.

- Scepsis als standaard: Onze cultuur moedigt aan om ongewone verzoeken te bevragen, zelfs als ze van iemand hoger in de organisatie lijken te komen.

Onze belofte aan jou

We hebben PixelUnion gebouwd omdat we geloven dat je een foto-opslagdienst verdient die je privacy echt respecteert. In tegenstelling tot grote techbedrijven scannen we je foto’s niet voor advertentiedoeleinden, trainen we geen AI-modellen op je herinneringen en delen we je data niet met derden.

Je foto’s zijn versleuteld, beschermd en privé. Dat is niet zomaar een functie — het is ons oprichtingsprincipe.

Vragen?

Heb je vragen over onze beveiligingspraktijken? We leggen graag meer in detail uit. Neem contact met ons op via de supportpagina, en we komen zo snel mogelijk bij je terug.