Come manteniamo i tuoi dati al sicuro

Scopri le misure di sicurezza che utilizziamo per proteggere le tue foto e i tuoi video

In PixelUnion, proteggere i tuoi ricordi è la nostra massima priorità. Comprendiamo che le tue foto e i tuoi video sono profondamente personali, e prendiamo questa responsabilità sul serio. Ecco uno sguardo dettagliato sui tre livelli di protezione che utilizziamo per mantenere i tuoi dati sicuri e privati.

Table of Contents

Crittografia

Crittografia in transito: Proteggere i dati in movimento

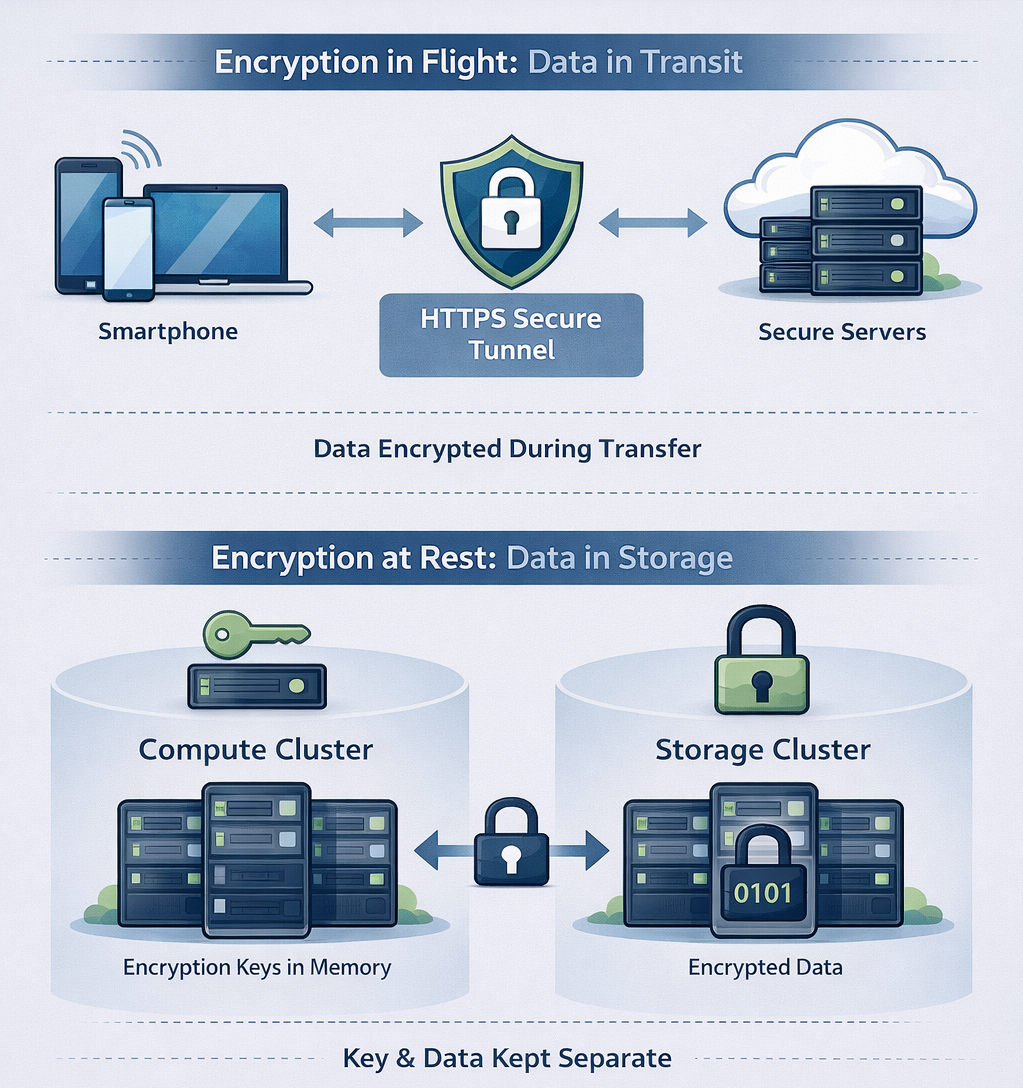

Ogni volta che i tuoi dati viaggiano su Internet — che tu stia caricando nuove foto, visualizzando la tua libreria o scaricando ricordi — sono protetti dalla crittografia HTTPS.

Cos’è HTTPS?

HTTPS (Hypertext Transfer Protocol Secure) crea un tunnel sicuro e crittografato tra il tuo dispositivo e i nostri server. Pensalo come un servizio di corriere privato per i tuoi dati: anche se qualcuno intercetta il pacco, non può guardare dentro.

Come ti protegge

- Tutte le connessioni sono crittografate: Ogni singola richiesta tra il tuo browser, l’app mobile e i nostri server usa HTTPS. Non ci sono eccezioni.

- Protezione dagli intercettatori: Che tu sia sul Wi-Fi di casa o sulla rete di un bar, le tue foto non possono essere intercettate o visualizzate da nessuno nel mezzo.

- Identità verificata: HTTPS conferma anche che stai effettivamente parlando con i server di PixelUnion — non con un impostore. I nostri certificati SSL sono emessi da autorità di certificazione affidabili e rinnovati regolarmente.

Puoi sempre verificarlo tu stesso: cerca l’icona del lucchetto nella barra degli indirizzi del tuo browser quando visiti PixelUnion.

Crittografia a riposo: Proteggere i dati archiviati

Una volta che le tue foto e i tuoi video arrivano in sicurezza sui nostri server, non restano lì senza protezione. Tutti i dati vengono crittografati mentre sono archiviati sui nostri dischi — questo si chiama crittografia a riposo.

Cosa significa?

La crittografia a riposo significa che tutti i dati archiviati sui nostri server vengono codificati usando algoritmi di crittografia forti. Senza le chiavi di crittografia, i dati sono completamente illeggibili — sembrano rumore casuale.

Pensalo come una cassaforte: i dati sul disco sono bloccati, e solo qualcuno con la chiave giusta può aprirla e leggere cosa c’è dentro.

Come funziona la nostra crittografia

Noi deteniamo la chiave di crittografia, ed essa esiste solo nella memoria attiva (RAM) del nostro cluster — mai scritta su disco. Ecco perché questo design è così sicuro:

- La chiave esiste solo in memoria: La chiave di decrittazione viene caricata nella memoria dei nostri server quando avviamo i nostri sistemi. Non viene mai memorizzata sui dischi stessi.

- Spegnimento = dati bloccati: Se un server viene spento, riavviato o fisicamente rimosso dal nostro data center, la chiave scompare dalla memoria. A quel punto, i dati sui dischi diventano completamente illeggibili — solo rumore crittografato.

- Noi controlliamo l’accesso: Solo noi possiamo iniettare la chiave di crittografia quando avviamo i nostri sistemi. Senza questo passaggio, nemmeno noi potremmo leggere i dati.

Separazione fisica: Chiave e dati vivono separati

Portiamo questa sicurezza un passo oltre: la nostra chiave di crittografia e i tuoi dati non si trovano nemmeno sugli stessi server.

- Cluster di calcolo e storage separati: La nostra infrastruttura è divisa in due sistemi fisicamente separati — un cluster di calcolo (dove le tue richieste vengono elaborate e la chiave di crittografia vive in memoria) e un cluster di storage (dove i tuoi dati crittografati sono archiviati).

- Due pezzi del puzzle: Per accedere ai tuoi dati, hai bisogno sia dei file crittografati che della chiave di decrittazione. Questi sono conservati in posizioni fisiche diverse.

- Inutile da solo: Se qualcuno ottenesse accesso al nostro cluster di storage — spegnendolo, rubando dischi o con qualsiasi altro mezzo — avrebbe solo dati crittografati senza senso. Senza la chiave di crittografia dal cluster di calcolo, tutto è completamente illeggibile.

Questa separazione fisica aggiunge un altro livello di protezione. Anche nel peggiore degli scenari in cui la nostra infrastruttura di storage venisse compromessa, le tue foto e i tuoi video rimarrebbero bloccati e inaccessibili.

Le nostre posizioni di archiviazione

Gestiamo due cluster di storage geograficamente separati:

- Cluster di produzione principale: Ospitato a Falkenstein, Germania. È qui che le tue foto e i tuoi video vengono archiviati durante il normale funzionamento.

- Cluster di backup: Situato in Finlandia. Questo garantisce che i tuoi dati sopravvivano anche se qualcosa di catastrofico accade nella nostra posizione principale.

Entrambi i cluster sono completamente crittografati — e, cosa cruciale, nessuno dei cluster ha accesso alle proprie chiavi di crittografia. Le chiavi vivono separatamente sulla nostra infrastruttura di calcolo. Questo significa:

- Il provider non può leggere i tuoi dati: Anche se ospitano il nostro storage principale, vedono solo blocchi crittografati. Non hanno modo di decrittare o accedere ai tuoi file.

- Il nostro provider di backup finlandese non può leggere i tuoi backup: Lo stesso vale per il nostro cluster di backup. Dati crittografati, niente chiavi.

- Il sequestro fisico è inutile: Se uno dei cluster di storage venisse fisicamente sequestrato, spento o spostato, i dati sarebbero completamente illeggibili senza le chiavi di crittografia — che non sono lì.

Questa ridondanza geografica protegge i tuoi dati dai disastri, mentre il design della crittografia garantisce che nessun provider di hosting — in Germania o Finlandia — possa mai accedere ai tuoi ricordi.

Perché questo è importante

- Protezione dalle minacce fisiche: Anche se qualcuno ottenesse accesso fisico ai nostri server o dischi di storage, non potrebbe leggere i tuoi dati.

- Il provider di hosting non può accedere ai tuoi file: I nostri provider di infrastruttura vedono solo dati crittografati. Non hanno modo di visualizzare, leggere o capire le tue foto e i tuoi video.

- Difesa in profondità: Questo aggiunge un altro livello di protezione oltre alla sicurezza di rete — quindi i tuoi dati sono al sicuro sia in movimento che a riposo.

Utilizziamo crittografia standard del settore (AES-256) per proteggere i tuoi dati archiviati. Questo è lo stesso livello di crittografia utilizzato da banche, governi e organizzazioni focalizzate sulla sicurezza in tutto il mondo.

Gestione rigorosa degli accessi: Chi può vedere cosa

La tecnologia da sola non è sufficiente — abbiamo anche politiche rigorose su chi può accedere a cosa all’interno della nostra organizzazione.

Accesso limitato del personale

Siamo trasparenti: in teoria, come operatori di PixelUnion, potremmo accedere ai tuoi dati. Dopotutto, deteniamo le chiavi di crittografia. Ma in pratica, abbiamo costruito solide politiche e controlli tecnici che impediscono che ciò accada.

Controllo degli accessi basato sui ruoli

Utilizziamo il controllo degli accessi basato sui ruoli (RBAC) per limitare rigorosamente cosa può fare ogni membro del team:

- Gli sviluppatori non hanno accesso alla produzione: Il nostro team di sviluppo lavora in ambienti isolati. Non hanno mai accesso ai sistemi di produzione dove vivono i tuoi dati.

- Principio del minimo privilegio: Tutti in PixelUnion hanno accesso solo a ciò di cui hanno assolutamente bisogno per fare il loro lavoro — niente di più. Questa è una best practice di sicurezza nota come “principio del minimo privilegio”.

- Livelli di accesso graduati: Ruoli diversi hanno permessi diversi. La maggior parte dei membri del team non ha modo di raggiungere i dati dei clienti, anche se lo volessero.

Accesso all’ambiente di produzione

- Solo personale senior: Solo i membri più esperti del nostro team hanno accesso agli ambienti di produzione — e questo è rigorosamente per la manutenzione dell’infrastruttura e le operazioni di supporto critiche.

- Nessun accesso ai dati dei clienti: Anche con l’accesso alla produzione, i nostri sistemi sono progettati in modo che i membri del team non possano navigare, visualizzare o accedere alle foto e ai video dei clienti. L’accesso alla produzione riguarda il mantenimento del servizio in funzione, non guardare i tuoi ricordi.

- Nessuna navigazione casuale: Non guardiamo mai gli account o le foto dei clienti. I tuoi ricordi sono tuoi, e rispettiamo completamente questo confine.

Difesa contro attori malintenzionati

Finora abbiamo discusso di come proteggiamo i tuoi dati dall’accesso interno. Ma c’è un altro lato della sicurezza IT: la protezione contro le minacce esterne — hacker, criminali informatici e altri attori malintenzionati che potrebbero cercare di entrare. Seguiamo le best practice del settore per difenderci da queste minacce.

Separazione di rete e firewall

La nostra infrastruttura non è una grande rete aperta. Utilizziamo una rigorosa separazione di rete per isolare diverse parti del nostro sistema:

- Ambienti protetti da firewall: Ogni ambiente (sviluppo, staging, produzione) è rigorosamente separato dagli altri tramite firewall. Il traffico può fluire solo attraverso canali specifici e approvati.

- Segmentazione della rete: Anche all’interno della produzione, diversi servizi sono isolati l’uno dall’altro. Una violazione in un’area non può facilmente diffondersi in un’altra.

- Esposizione minima: Solo i servizi che devono assolutamente comunicare tra loro possono farlo. Tutto il resto è bloccato per impostazione predefinita.

Questo significa che anche se un attaccante in qualche modo ottenesse accesso a una parte del nostro sistema, troverebbe muri ovunque cercasse di andare.

Web Application Firewall

Prima che qualsiasi richiesta raggiunga i nostri server, passa attraverso un Web Application Firewall (WAF). Pensalo come una guardia di sicurezza alla porta d’ingresso, che controlla tutti quelli che cercano di entrare.

- Blocca il traffico malevolo: Il WAF rileva e blocca automaticamente i pattern di attacco comuni — cose come SQL injection, cross-site scripting (XSS) e altre tecniche che gli hacker usano per sfruttare i siti web.

- Limitazione della velocità: Se qualcuno cerca di inondare i nostri server con richieste (un attacco denial-of-service), il WAF li rallenta o blocca prima che possano causare problemi.

- Costantemente aggiornato: Le nostre regole WAF vengono regolarmente aggiornate per proteggere contro i metodi di attacco appena scoperti.

Questo significa che molti attacchi vengono fermati prima ancora di raggiungere la nostra applicazione — gli attori malintenzionati vengono respinti alla porta.

Responsible Disclosure: Lavorare con i ricercatori di sicurezza

Crediamo nel lavorare con la comunità della sicurezza, non contro di essa. Ecco perché abbiamo una politica di responsible disclosure per gli hacker white hat e i ricercatori di sicurezza.

Se qualcuno scopre una vulnerabilità nei nostri sistemi, vogliamo saperlo così possiamo correggerla — e vogliamo rendere facile e sicuro segnalarla.

- Processo di segnalazione chiaro: I ricercatori di sicurezza possono segnalarci le vulnerabilità attraverso canali ufficiali.

- Nessuna minaccia legale: Non intraprenderemo azioni legali contro i ricercatori che segnalano problemi in buona fede e seguono le nostre linee guida di divulgazione.

- Riconoscimento: Apprezziamo il lavoro dei ricercatori di sicurezza e riconosciamo coloro che ci aiutano a migliorare.

Questo approccio collaborativo ci aiuta a trovare e correggere potenziali problemi prima che gli attori malintenzionati possano sfruttarli. Leggi la nostra Politica di Responsible Disclosure completa per maggiori dettagli.

Protezione contro l’ingegneria sociale

Cos’è l’ingegneria sociale? È quando gli attaccanti cercano di ingannare le persone — piuttosto che i computer — per ottenere accesso. Potrebbe essere una falsa email che finge di provenire dal supporto IT, una telefonata da qualcuno che afferma di essere un collega, o un messaggio convincente che chiede le credenziali di accesso. Gli attacchi di ingegneria sociale prendono di mira la fiducia umana, non le vulnerabilità tecniche.

Abbiamo politiche rigorose per prevenire questi attacchi:

- Formazione sulla consapevolezza della sicurezza: Il nostro team è addestrato a riconoscere i tentativi di phishing, le richieste sospette e altre tattiche di manipolazione.

- Protocolli di verifica: Non condividiamo mai credenziali o accessi sensibili sulla base di un’email o una telefonata. Le richieste di accesso passano attraverso canali formali e verificati.

- Scetticismo di default: La nostra cultura incoraggia a mettere in discussione le richieste insolite, anche se sembrano provenire da qualcuno di senior.

La nostra promessa

Abbiamo creato PixelUnion perché crediamo che tu meriti un servizio di archiviazione foto che rispetti veramente la tua privacy. A differenza delle grandi aziende tecnologiche, non scansioniamo le tue foto per scopi pubblicitari, non addestriamo modelli di intelligenza artificiale sui tuoi ricordi e non condividiamo i tuoi dati con terze parti.

Le tue foto sono crittografate, protette e private. Non è solo una funzionalità — è il nostro principio fondante.

Domande?

Hai domande sulle nostre pratiche di sicurezza? Siamo sempre felici di spiegare in maggiore dettaglio. Contattaci tramite la pagina di supporto, e ti risponderemo il prima possibile.