Comment nous protégeons vos données

Découvrez les mesures de sécurité que nous utilisons pour protéger vos photos et vidéos

Chez PixelUnion, la protection de vos souvenirs est notre priorité absolue. Nous comprenons que vos photos et vidéos sont profondément personnelles, et nous prenons cette responsabilité au sérieux. Voici un aperçu détaillé des trois couches de protection que nous utilisons pour garder vos données en sécurité et privées.

Table of Contents

Chiffrement

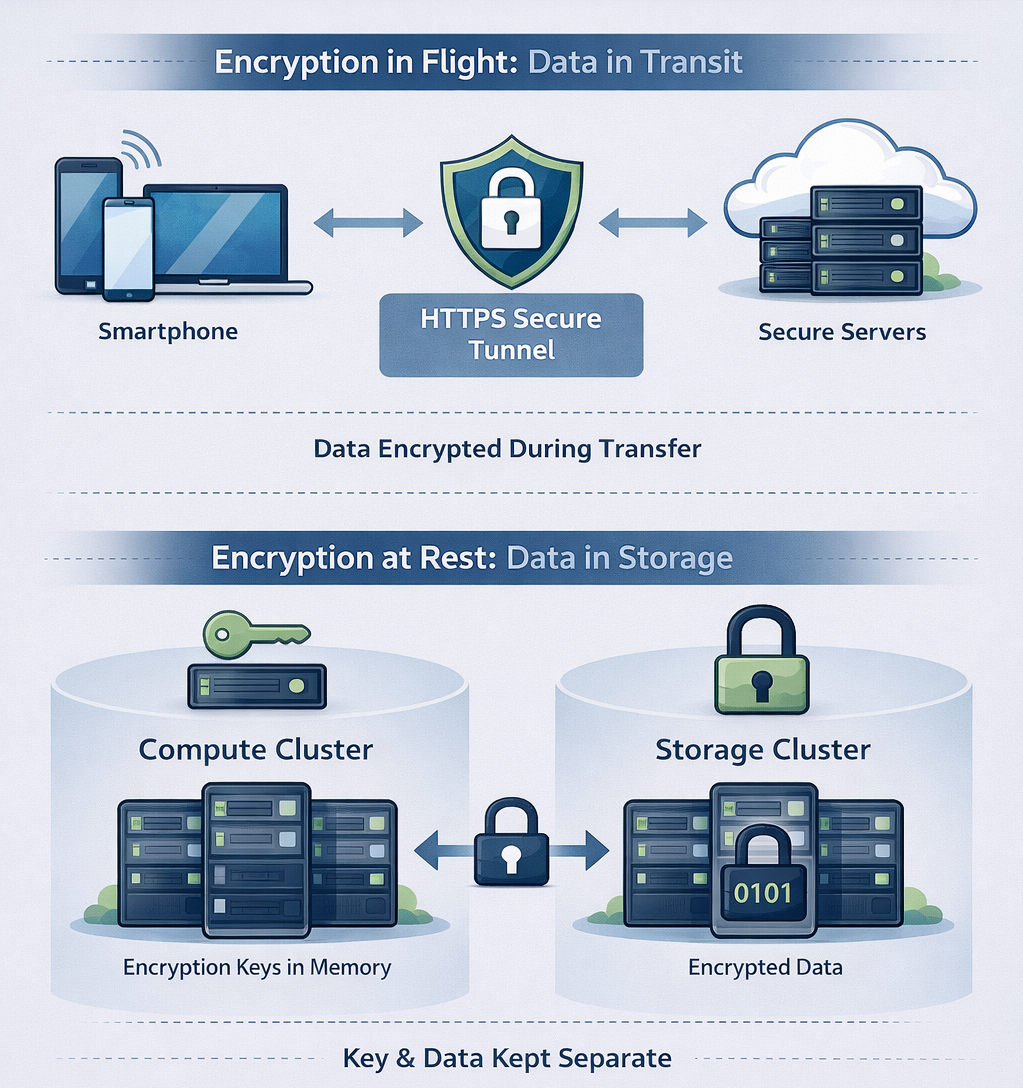

Chiffrement en transit : Protéger les données en mouvement

Chaque fois que vos données voyagent sur Internet — que vous téléchargiez de nouvelles photos, consultiez votre bibliothèque ou téléchargiez des souvenirs — elles sont protégées par le chiffrement HTTPS.

Qu’est-ce que HTTPS ?

HTTPS (Hypertext Transfer Protocol Secure) crée un tunnel sécurisé et chiffré entre votre appareil et nos serveurs. Considérez-le comme un service de messagerie privé pour vos données : même si quelqu’un intercepte le paquet, il ne peut pas regarder à l’intérieur.

Comment il vous protège

- Toutes les connexions sont chiffrées : Chaque requête entre votre navigateur, l’application mobile et nos serveurs utilise HTTPS. Il n’y a pas d’exception.

- Protection contre les espions : Que vous soyez sur votre Wi-Fi domestique ou sur le réseau d’un café, vos photos ne peuvent pas être interceptées ou visualisées par quiconque entre les deux.

- Identité vérifiée : HTTPS confirme également que vous parlez réellement aux serveurs de PixelUnion — pas à un imposteur. Nos certificats SSL sont émis par des autorités de certification de confiance et régulièrement renouvelés.

Vous pouvez toujours le vérifier vous-même : cherchez l’icône de cadenas dans la barre d’adresse de votre navigateur lorsque vous visitez PixelUnion.

Chiffrement au repos : Protéger les données stockées

Une fois que vos photos et vidéos sont arrivées en toute sécurité sur nos serveurs, elles ne restent pas là sans protection. Toutes les données sont chiffrées lorsqu’elles sont stockées sur nos disques — c’est ce qu’on appelle le chiffrement au repos.

Que signifie cela ?

Le chiffrement au repos signifie que toutes les données stockées sur nos serveurs sont brouillées à l’aide d’algorithmes de chiffrement puissants. Sans les clés de chiffrement, les données sont complètement illisibles — elles ressemblent à du bruit aléatoire.

Pensez-y comme un coffre-fort : les données sur le disque sont verrouillées, et seule une personne avec la bonne clé peut l’ouvrir et lire ce qu’il y a à l’intérieur.

Comment fonctionne notre chiffrement

Nous détenons la clé de chiffrement, et elle n’existe que dans la mémoire active (RAM) de notre cluster — jamais écrite sur disque. Voici pourquoi cette conception est si sécurisée :

- La clé n’existe qu’en mémoire : La clé de déchiffrement est chargée dans la mémoire de nos serveurs lorsque nous démarrons nos systèmes. Elle n’est jamais stockée sur les disques eux-mêmes.

- Extinction = données verrouillées : Si un serveur est éteint, redémarré ou physiquement retiré de notre centre de données, la clé disparaît de la mémoire. À ce moment-là, les données sur les disques deviennent complètement illisibles — juste du bruit chiffré.

- Nous contrôlons l’accès : Seuls nous pouvons injecter la clé de chiffrement lors du démarrage de nos systèmes. Sans cette étape, même nous ne pourrions pas lire les données.

Séparation physique : Clé et données vivent séparément

Nous poussons cette sécurité encore plus loin : notre clé de chiffrement et vos données ne se trouvent même pas sur les mêmes serveurs.

- Clusters de calcul et de stockage séparés : Notre infrastructure est divisée en deux systèmes physiquement séparés — un cluster de calcul (où vos requêtes sont traitées et où la clé de chiffrement vit en mémoire) et un cluster de stockage (où vos données chiffrées sont stockées).

- Deux pièces du puzzle : Pour accéder à vos données, vous avez besoin à la fois des fichiers chiffrés et de la clé de déchiffrement. Ceux-ci sont conservés dans des emplacements physiques différents.

- Inutile seul : Si quelqu’un accédait à notre cluster de stockage — que ce soit en l’éteignant, en volant des disques ou par tout autre moyen — il n’aurait que des données chiffrées sans signification. Sans la clé de chiffrement du cluster de calcul, tout est complètement illisible.

Cette séparation physique ajoute encore une autre couche de protection. Même dans le pire des cas où notre infrastructure de stockage serait compromise, vos photos et vidéos resteraient verrouillées et inaccessibles.

Nos emplacements de stockage

Nous exploitons deux clusters de stockage géographiquement séparés :

- Cluster de production principal : Hébergé à Falkenstein, en Allemagne. C’est là que vos photos et vidéos sont stockées en fonctionnement normal.

- Cluster de sauvegarde : Situé en Finlande. Cela garantit que vos données survivent même si quelque chose de catastrophique se produit à notre emplacement principal.

Les deux clusters sont entièrement chiffrés — et surtout, aucun des clusters n’a accès à ses propres clés de chiffrement. Les clés vivent séparément sur notre infrastructure de calcul. Cela signifie :

- Le fournisseur ne peut pas lire vos données : Même s’ils hébergent notre stockage principal, ils ne voient que des blocs chiffrés. Ils n’ont aucun moyen de déchiffrer ou d’accéder à vos fichiers.

- Notre fournisseur de sauvegarde finlandais ne peut pas lire vos sauvegardes : Il en va de même pour notre cluster de sauvegarde. Données chiffrées, pas de clés.

- La saisie physique est inutile : Si l’un des clusters de stockage était physiquement saisi, éteint ou déplacé, les données seraient complètement illisibles sans les clés de chiffrement — qui ne sont pas là.

Cette redondance géographique protège vos données des catastrophes, tandis que la conception du chiffrement garantit qu’aucun fournisseur d’hébergement — en Allemagne ou en Finlande — ne pourra jamais accéder à vos souvenirs.

Pourquoi c’est important

- Protection contre les menaces physiques : Même si quelqu’un obtenait un accès physique à nos serveurs ou disques de stockage, il ne pourrait pas lire vos données.

- Le fournisseur d’hébergement ne peut pas accéder à vos fichiers : Nos fournisseurs d’infrastructure ne voient que des données chiffrées. Ils n’ont aucun moyen de visualiser, lire ou comprendre vos photos et vidéos.

- Défense en profondeur : Cela ajoute une autre couche de protection en plus de la sécurité réseau — donc vos données sont en sécurité à la fois en mouvement et au repos.

Nous utilisons un chiffrement standard de l’industrie (AES-256) pour protéger vos données stockées. C’est le même niveau de chiffrement utilisé par les banques, les gouvernements et les organisations axées sur la sécurité dans le monde entier.

Gestion stricte des accès : Qui peut voir quoi

La technologie seule ne suffit pas — nous avons également des politiques strictes sur qui peut accéder à quoi au sein de notre organisation.

Accès limité du personnel

Soyons transparents : en théorie, en tant qu’opérateurs de PixelUnion, nous pourrions accéder à vos données. Nous détenons les clés de chiffrement, après tout. Mais en pratique, nous avons mis en place des politiques solides et des contrôles techniques qui empêchent cela de se produire.

Contrôle d’accès basé sur les rôles

Nous utilisons le contrôle d’accès basé sur les rôles (RBAC) pour limiter strictement ce que chaque membre de l’équipe peut faire :

- Les développeurs n’ont pas accès à la production : Notre équipe de développement travaille dans des environnements isolés. Ils n’ont jamais accès aux systèmes de production où vivent vos données.

- Principe du moindre privilège : Tout le monde chez PixelUnion n’a accès qu’à ce dont il a absolument besoin pour faire son travail — rien de plus. C’est une bonne pratique de sécurité connue sous le nom de “principe du moindre privilège”.

- Niveaux d’accès échelonnés : Différents rôles ont différentes permissions. La plupart des membres de l’équipe n’ont aucun moyen d’atteindre les données des clients, même s’ils le voulaient.

Accès à l’environnement de production

- Personnel senior uniquement : Seuls nos membres d’équipe les plus expérimentés ont accès aux environnements de production — et c’est strictement pour la maintenance de l’infrastructure et les opérations de support critiques.

- Pas d’accès aux données clients : Même avec l’accès à la production, nos systèmes sont conçus pour que les membres de l’équipe ne puissent pas parcourir, visualiser ou accéder aux photos et vidéos des clients. L’accès à la production consiste à maintenir le service en marche, pas à regarder vos souvenirs.

- Pas de navigation occasionnelle : Nous ne regardons jamais les comptes ou photos des clients. Vos souvenirs sont les vôtres, et nous respectons complètement cette limite.

Défense contre les acteurs malveillants

Jusqu’à présent, nous avons discuté de la façon dont nous protégeons vos données contre l’accès interne. Mais il y a un autre aspect de la sécurité informatique : la protection contre les menaces externes — hackers, cybercriminels et autres acteurs malveillants qui pourraient essayer de s’introduire. Nous suivons les meilleures pratiques de l’industrie pour nous défendre contre ces menaces.

Séparation réseau et pare-feu

Notre infrastructure n’est pas un grand réseau ouvert. Nous utilisons une séparation réseau stricte pour isoler différentes parties de notre système :

- Environnements protégés par pare-feu : Chaque environnement (développement, staging, production) est strictement séparé des autres par des pare-feu. Le trafic ne peut circuler que par des canaux spécifiques et approuvés.

- Segmentation réseau : Même au sein de la production, différents services sont isolés les uns des autres. Une brèche dans un domaine ne peut pas facilement se propager à un autre.

- Exposition minimale : Seuls les services qui doivent absolument communiquer entre eux peuvent le faire. Tout le reste est bloqué par défaut.

Cela signifie que même si un attaquant obtenait d’une manière ou d’une autre l’accès à une partie de notre système, il se heurterait à des murs partout où il essaierait d’aller.

Pare-feu d’application web

Avant même qu’une requête n’atteigne nos serveurs, elle passe par un Pare-feu d’application web (WAF). Considérez-le comme un agent de sécurité à la porte d’entrée, vérifiant tous ceux qui essaient d’entrer.

- Bloque le trafic malveillant : Le WAF détecte et bloque automatiquement les schémas d’attaque courants — des choses comme l’injection SQL, le cross-site scripting (XSS) et d’autres techniques que les hackers utilisent pour exploiter les sites web.

- Limitation de débit : Si quelqu’un essaie d’inonder nos serveurs de requêtes (une attaque par déni de service), le WAF les ralentit ou les bloque avant qu’ils ne puissent causer des problèmes.

- Constamment mis à jour : Nos règles WAF sont régulièrement mises à jour pour protéger contre les méthodes d’attaque nouvellement découvertes.

Cela signifie que de nombreuses attaques sont arrêtées avant même d’atteindre notre application — les acteurs malveillants sont refoulés à la porte.

Divulgation responsable : Travailler avec les chercheurs en sécurité

Nous croyons qu’il faut travailler avec la communauté de la sécurité, pas contre elle. C’est pourquoi nous avons une politique de divulgation responsable pour les hackers white hat et les chercheurs en sécurité.

Si quelqu’un découvre une vulnérabilité dans nos systèmes, nous voulons le savoir pour pouvoir la corriger — et nous voulons qu’il soit facile et sûr de la signaler.

- Processus de signalement clair : Les chercheurs en sécurité peuvent nous signaler les vulnérabilités par des canaux officiels.

- Pas de menaces juridiques : Nous n’engagerons pas de poursuites judiciaires contre les chercheurs qui signalent des problèmes de bonne foi et suivent nos directives de divulgation.

- Reconnaissance : Nous apprécions le travail des chercheurs en sécurité et reconnaissons ceux qui nous aident à nous améliorer.

Cette approche collaborative nous aide à trouver et à corriger les problèmes potentiels avant que les acteurs malveillants ne puissent les exploiter. Lisez notre Politique de divulgation responsable complète pour plus de détails.

Protection contre l’ingénierie sociale

Qu’est-ce que l’ingénierie sociale ? C’est quand les attaquants essaient de tromper les gens — plutôt que les ordinateurs — pour obtenir un accès. Cela peut être un faux e-mail prétendant venir du support informatique, un appel téléphonique de quelqu’un prétendant être un collègue, ou un message convaincant demandant des identifiants de connexion. Les attaques d’ingénierie sociale ciblent la confiance humaine, pas les vulnérabilités techniques.

Nous avons des politiques strictes en place pour prévenir ces attaques :

- Formation à la sensibilisation à la sécurité : Notre équipe est formée pour reconnaître les tentatives de phishing, les demandes suspectes et autres tactiques de manipulation.

- Protocoles de vérification : Nous ne partageons jamais d’identifiants ou d’accès sensibles sur la base d’un e-mail ou d’un appel téléphonique. Les demandes d’accès passent par des canaux formels et vérifiés.

- Scepticisme par défaut : Notre culture encourage à remettre en question les demandes inhabituelles, même si elles semblent venir de quelqu’un de haut placé.

Notre promesse

Nous avons créé PixelUnion parce que nous croyons que vous méritez un service de stockage photo qui respecte vraiment votre vie privée. Contrairement aux grandes entreprises technologiques, nous ne scannons pas vos photos à des fins publicitaires, nous n’entraînons pas de modèles d’IA sur vos souvenirs et nous ne partageons pas vos données avec des tiers.

Vos photos sont chiffrées, protégées et privées. Ce n’est pas juste une fonctionnalité — c’est notre principe fondateur.

Questions ?

Vous avez des questions sur nos pratiques de sécurité ? Nous sommes toujours heureux d’expliquer plus en détail. Contactez-nous via la page de support, et nous vous répondrons dès que possible.