Cómo mantenemos tus datos seguros

Conoce las medidas de seguridad que utilizamos para proteger tus fotos y vídeos

En PixelUnion, proteger tus recuerdos es nuestra máxima prioridad. Entendemos que tus fotos y vídeos son profundamente personales, y nos tomamos esa responsabilidad en serio. Aquí tienes una visión detallada de las tres capas de protección que utilizamos para mantener tus datos seguros y privados.

Table of Contents

Cifrado

Cifrado en tránsito: Protegiendo los datos en movimiento

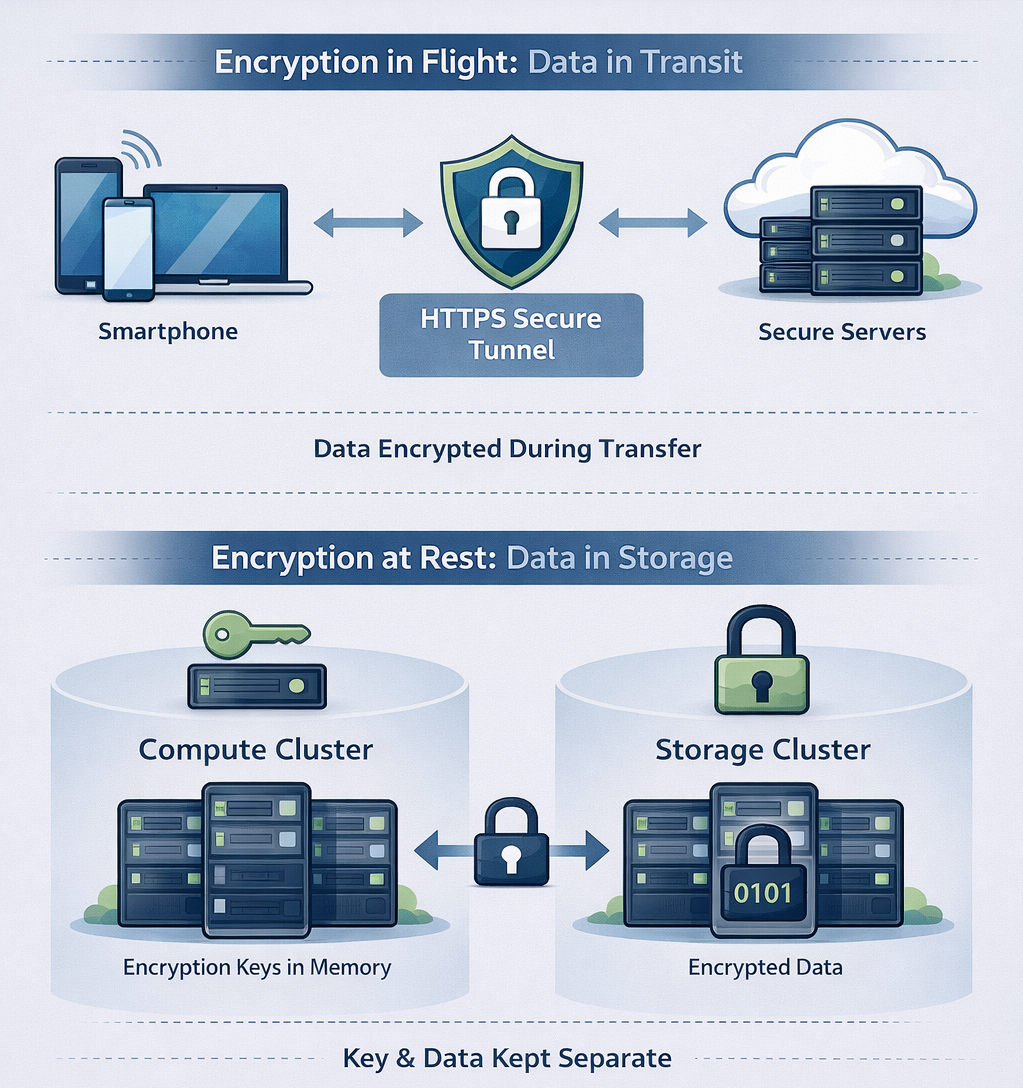

Cada vez que tus datos viajan por Internet — ya sea que subas nuevas fotos, veas tu biblioteca o descargues recuerdos — están protegidos por cifrado HTTPS.

¿Qué es HTTPS?

HTTPS (Hypertext Transfer Protocol Secure) crea un túnel seguro y cifrado entre tu dispositivo y nuestros servidores. Piensa en ello como un servicio de mensajería privado para tus datos: incluso si alguien intercepta el paquete, no puede ver su contenido.

Cómo te protege

- Todas las conexiones están cifradas: Cada solicitud entre tu navegador, la aplicación móvil y nuestros servidores usa HTTPS. No hay excepciones.

- Protección contra espías: Ya sea que estés en tu Wi-Fi doméstico o en la red de una cafetería, tus fotos no pueden ser interceptadas ni vistas por nadie en el medio.

- Identidad verificada: HTTPS también confirma que realmente estás hablando con los servidores de PixelUnion — no con un impostor. Nuestros certificados SSL son emitidos por autoridades de certificación de confianza y se renuevan regularmente.

Siempre puedes verificar esto tú mismo: busca el icono del candado en la barra de direcciones de tu navegador cuando visites PixelUnion.

Cifrado en reposo: Protegiendo los datos almacenados

Una vez que tus fotos y vídeos llegan de forma segura a nuestros servidores, no quedan ahí sin protección. Todos los datos se cifran mientras están almacenados en nuestros discos — esto se llama cifrado en reposo.

¿Qué significa esto?

El cifrado en reposo significa que todos los datos almacenados en nuestros servidores se codifican usando algoritmos de cifrado fuertes. Sin las claves de cifrado, los datos son completamente ilegibles — parecen ruido aleatorio.

Piensa en ello como una caja fuerte: los datos en el disco están bloqueados, y solo alguien con la clave correcta puede abrirla y leer lo que hay dentro.

Cómo funciona nuestro cifrado

Nosotros tenemos la clave de cifrado, y solo existe en la memoria activa (RAM) de nuestro clúster — nunca se escribe en disco. Por eso este diseño es tan seguro:

- La clave solo existe en memoria: La clave de descifrado se carga en la memoria de nuestros servidores cuando iniciamos nuestros sistemas. Nunca se almacena en los propios discos.

- Apagado = datos bloqueados: Si un servidor se apaga, reinicia o se retira físicamente de nuestro centro de datos, la clave desaparece de la memoria. En ese momento, los datos en los discos se vuelven completamente ilegibles — solo ruido cifrado.

- Nosotros controlamos el acceso: Solo nosotros podemos inyectar la clave de cifrado al iniciar nuestros sistemas. Sin este paso, ni siquiera nosotros podríamos leer los datos.

Separación física: Clave y datos viven separados

Llevamos esta seguridad un paso más allá: nuestra clave de cifrado y tus datos ni siquiera están en los mismos servidores.

- Clústeres de cómputo y almacenamiento separados: Nuestra infraestructura está dividida en dos sistemas físicamente separados — un clúster de cómputo (donde se procesan tus solicitudes y la clave de cifrado vive en memoria) y un clúster de almacenamiento (donde se guardan tus datos cifrados).

- Dos piezas del rompecabezas: Para acceder a tus datos, necesitas tanto los archivos cifrados como la clave de descifrado. Estos se mantienen en ubicaciones físicas diferentes.

- Inútil por sí solo: Si alguien obtuviera acceso a nuestro clúster de almacenamiento — ya sea apagándolo, robando discos o por cualquier otro medio — solo tendría datos cifrados sin sentido. Sin la clave de cifrado del clúster de cómputo, todo es completamente ilegible.

Esta separación física añade otra capa de protección. Incluso en el peor escenario donde nuestra infraestructura de almacenamiento fuera comprometida, tus fotos y vídeos permanecerían bloqueados e inaccesibles.

Nuestras ubicaciones de almacenamiento

Operamos dos clústeres de almacenamiento geográficamente separados:

- Clúster de producción principal: Alojado en Falkenstein, Alemania. Aquí es donde se almacenan tus fotos y vídeos durante la operación normal.

- Clúster de respaldo: Ubicado en Finlandia. Esto asegura que tus datos sobrevivan incluso si algo catastrófico sucede en nuestra ubicación principal.

Ambos clústeres están completamente cifrados — y, crucialmente, ninguno de los clústeres tiene acceso a sus propias claves de cifrado. Las claves viven por separado en nuestra infraestructura de cómputo. Esto significa:

- El proveedor no puede leer tus datos: Aunque ellos alojan nuestro almacenamiento principal, solo ven bloques cifrados. No tienen forma de descifrar o acceder a tus archivos.

- Nuestro proveedor de respaldo finlandés no puede leer tus copias de seguridad: Lo mismo aplica a nuestro clúster de respaldo. Datos cifrados, sin claves.

- La incautación física es inútil: Si cualquiera de los clústeres de almacenamiento fuera físicamente incautado, apagado o movido, los datos serían completamente ilegibles sin las claves de cifrado — que no están ahí.

Esta redundancia geográfica protege tus datos de desastres, mientras que el diseño de cifrado asegura que ningún proveedor de alojamiento — en Alemania o Finlandia — pueda acceder jamás a tus recuerdos.

Por qué esto importa

- Protección contra amenazas físicas: Incluso si alguien obtuviera acceso físico a nuestros servidores o discos de almacenamiento, no podría leer tus datos.

- El proveedor de alojamiento no puede acceder a tus archivos: Nuestros proveedores de infraestructura solo ven datos cifrados. No tienen forma de ver, leer o entender tus fotos y vídeos.

- Defensa en profundidad: Esto añade otra capa de protección además de la seguridad de red — así que tus datos están seguros tanto en movimiento como en reposo.

Usamos cifrado estándar de la industria (AES-256) para proteger tus datos almacenados. Este es el mismo nivel de cifrado usado por bancos, gobiernos y organizaciones enfocadas en seguridad en todo el mundo.

Gestión estricta de accesos: Quién puede ver qué

La tecnología sola no es suficiente — también tenemos políticas estrictas sobre quién puede acceder a qué dentro de nuestra organización.

Acceso limitado del personal

Seamos transparentes: en teoría, como operadores de PixelUnion, podríamos acceder a tus datos. Después de todo, tenemos las claves de cifrado. Pero en la práctica, hemos construido políticas sólidas y controles técnicos que impiden que esto suceda.

Control de acceso basado en roles

Usamos control de acceso basado en roles (RBAC) para limitar estrictamente lo que cada miembro del equipo puede hacer:

- Los desarrolladores no tienen acceso a producción: Nuestro equipo de desarrollo trabaja en entornos aislados. Nunca tienen acceso a sistemas de producción donde viven tus datos.

- Principio de mínimo privilegio: Todos en PixelUnion solo tienen acceso a lo que absolutamente necesitan para hacer su trabajo — nada más. Esta es una práctica de seguridad conocida como el “principio de mínimo privilegio”.

- Niveles de acceso escalonados: Diferentes roles tienen diferentes permisos. La mayoría de los miembros del equipo no tienen forma de acceder a datos de clientes, aunque quisieran.

Acceso al entorno de producción

- Solo personal senior: Solo nuestros miembros de equipo más experimentados tienen acceso a entornos de producción — y esto es estrictamente para mantenimiento de infraestructura y operaciones de soporte críticas.

- Sin acceso a datos de clientes: Incluso con acceso a producción, nuestros sistemas están diseñados para que los miembros del equipo no puedan navegar, ver o acceder a fotos y vídeos de clientes. El acceso a producción es para mantener el servicio funcionando, no para mirar tus recuerdos.

- Sin navegación casual: Nunca miramos cuentas o fotos de clientes. Tus recuerdos son tuyos, y respetamos ese límite completamente.

Defensa contra actores maliciosos

Hasta ahora, hemos discutido cómo protegemos tus datos del acceso interno. Pero hay otro lado de la seguridad informática: protección contra amenazas externas — hackers, cibercriminales y otros actores maliciosos que podrían intentar entrar. Seguimos las mejores prácticas de la industria para defendernos de estas amenazas.

Separación de red y cortafuegos

Nuestra infraestructura no es una gran red abierta. Usamos separación de red estricta para aislar diferentes partes de nuestro sistema:

- Entornos protegidos por cortafuegos: Cada entorno (desarrollo, staging, producción) está estrictamente separado de los demás por cortafuegos. El tráfico solo puede fluir a través de canales específicos y aprobados.

- Segmentación de red: Incluso dentro de producción, diferentes servicios están aislados entre sí. Una brecha en un área no puede propagarse fácilmente a otra.

- Exposición mínima: Solo los servicios que absolutamente necesitan comunicarse entre sí pueden hacerlo. Todo lo demás está bloqueado por defecto.

Esto significa que incluso si un atacante de alguna manera obtuviera acceso a una parte de nuestro sistema, encontraría muros en todas partes donde intentara ir.

Cortafuegos de aplicación web

Antes de que cualquier solicitud llegue a nuestros servidores, pasa a través de un Cortafuegos de Aplicación Web (WAF). Piensa en ello como un guardia de seguridad en la puerta principal, revisando a todos los que intentan entrar.

- Bloquea tráfico malicioso: El WAF detecta y bloquea automáticamente patrones de ataque comunes — cosas como inyección SQL, cross-site scripting (XSS) y otras técnicas que los hackers usan para explotar sitios web.

- Limitación de velocidad: Si alguien intenta inundar nuestros servidores con solicitudes (un ataque de denegación de servicio), el WAF los ralentiza o bloquea antes de que puedan causar problemas.

- Constantemente actualizado: Nuestras reglas del WAF se actualizan regularmente para proteger contra métodos de ataque recién descubiertos.

Esto significa que muchos ataques se detienen antes de que lleguen a nuestra aplicación — los actores maliciosos son rechazados en la puerta.

Divulgación responsable: Trabajando con investigadores de seguridad

Creemos en trabajar con la comunidad de seguridad, no contra ella. Por eso tenemos una política de divulgación responsable para hackers de sombrero blanco e investigadores de seguridad.

Si alguien descubre una vulnerabilidad en nuestros sistemas, queremos saberlo para poder arreglarlo — y queremos que sea fácil y seguro reportarlo.

- Proceso de reporte claro: Los investigadores de seguridad pueden reportar vulnerabilidades a través de canales oficiales.

- Sin amenazas legales: No emprenderemos acciones legales contra investigadores que reporten problemas de buena fe y sigan nuestras directrices de divulgación.

- Reconocimiento: Apreciamos el trabajo de los investigadores de seguridad y reconocemos a quienes nos ayudan a mejorar.

Este enfoque colaborativo nos ayuda a encontrar y arreglar problemas potenciales antes de que los actores maliciosos puedan explotarlos. Lee nuestra Política de Divulgación Responsable completa para más detalles.

Protección contra ingeniería social

¿Qué es la ingeniería social? Es cuando los atacantes intentan engañar a personas — en lugar de ordenadores — para obtener acceso. Esto podría ser un correo falso pretendiendo ser del soporte de TI, una llamada telefónica de alguien que dice ser un colega, o un mensaje convincente pidiendo credenciales de inicio de sesión. Los ataques de ingeniería social apuntan a la confianza humana, no a vulnerabilidades técnicas.

Tenemos políticas estrictas para prevenir estos ataques:

- Formación en concienciación de seguridad: Nuestro equipo está entrenado para reconocer intentos de phishing, solicitudes sospechosas y otras tácticas de manipulación.

- Protocolos de verificación: Nunca compartimos credenciales o acceso sensible basándonos en un correo electrónico o llamada telefónica. Las solicitudes de acceso pasan por canales formales y verificados.

- Escepticismo por defecto: Nuestra cultura fomenta cuestionar solicitudes inusuales, incluso si parecen venir de alguien superior.

Nuestra promesa

Creamos PixelUnion porque creemos que mereces un servicio de almacenamiento de fotos que realmente respete tu privacidad. A diferencia de las grandes empresas tecnológicas, no escaneamos tus fotos con fines publicitarios, no entrenamos modelos de IA con tus recuerdos y no compartimos tus datos con terceros.

Tus fotos están cifradas, protegidas y son privadas. Eso no es solo una característica — es nuestro principio fundacional.

¿Preguntas?

¿Tienes preguntas sobre nuestras prácticas de seguridad? Siempre estamos encantados de explicar con más detalle. Contáctanos a través de la página de soporte, y te responderemos lo antes posible.