Wie wir Ihre Daten schützen

Erfahren Sie mehr über die Sicherheitsmaßnahmen, die wir zum Schutz Ihrer Fotos und Videos einsetzen

Bei PixelUnion hat der Schutz Ihrer Erinnerungen höchste Priorität. Wir verstehen, dass Ihre Fotos und Videos zutiefst persönlich sind, und wir nehmen diese Verantwortung ernst. Hier ist ein detaillierter Überblick über die drei Schutzebenen, die wir verwenden, um Ihre Daten sicher und privat zu halten.

Table of Contents

Verschlüsselung

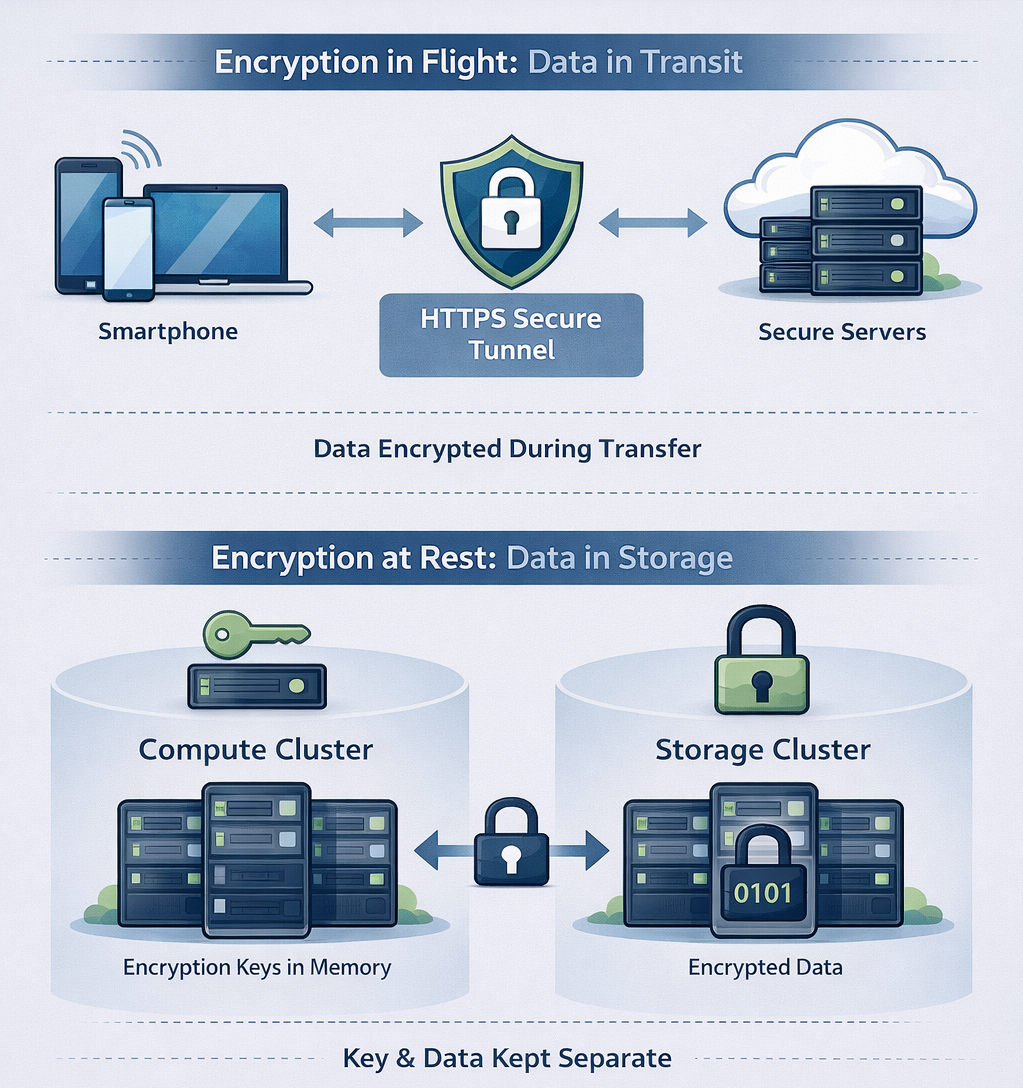

Verschlüsselung während der Übertragung: Schutz von Daten unterwegs

Wann immer Ihre Daten über das Internet reisen — ob Sie neue Fotos hochladen, Ihre Bibliothek ansehen oder Erinnerungen herunterladen — sind sie durch HTTPS-Verschlüsselung geschützt.

Was ist HTTPS?

HTTPS (Hypertext Transfer Protocol Secure) erstellt einen sicheren, verschlüsselten Tunnel zwischen Ihrem Gerät und unseren Servern. Stellen Sie es sich wie einen privaten Kurierdienst für Ihre Daten vor: Selbst wenn jemand das Paket abfängt, kann er nicht hineinschauen.

Wie es Sie schützt

- Alle Verbindungen sind verschlüsselt: Jede einzelne Anfrage zwischen Ihrem Browser, der mobilen App und unseren Servern verwendet HTTPS. Es gibt keine Ausnahmen.

- Schutz vor Lauschern: Ob Sie in Ihrem Heim-WLAN oder im Netzwerk eines Cafés sind, Ihre Fotos können nicht abgefangen oder von jemandem dazwischen eingesehen werden.

- Verifizierte Identität: HTTPS bestätigt auch, dass Sie tatsächlich mit den Servern von PixelUnion sprechen — nicht mit einem Betrüger. Unsere SSL-Zertifikate werden von vertrauenswürdigen Zertifizierungsstellen ausgestellt und regelmäßig erneuert.

Sie können dies jederzeit selbst überprüfen: Achten Sie auf das Schlosssymbol in der Adressleiste Ihres Browsers, wenn Sie PixelUnion besuchen.

Verschlüsselung im Ruhezustand: Schutz gespeicherter Daten

Sobald Ihre Fotos und Videos sicher auf unseren Servern angekommen sind, liegen sie nicht einfach ungeschützt herum. Alle Daten werden verschlüsselt, während sie auf unseren Festplatten gespeichert sind — dies wird Verschlüsselung im Ruhezustand genannt.

Was bedeutet das?

Verschlüsselung im Ruhezustand bedeutet, dass alle auf unseren Servern gespeicherten Daten mit starken Verschlüsselungsalgorithmen verschlüsselt werden. Ohne die Verschlüsselungsschlüssel sind die Daten völlig unlesbar — sie sehen aus wie zufälliges Rauschen.

Stellen Sie es sich wie einen Tresor vor: Die Daten auf der Festplatte sind eingeschlossen, und nur jemand mit dem richtigen Schlüssel kann sie öffnen und lesen.

Wie unsere Verschlüsselung funktioniert

Wir halten den Verschlüsselungsschlüssel, und er existiert nur im aktiven Speicher (RAM) unseres Clusters — niemals auf der Festplatte gespeichert. Deshalb ist dieses Design so sicher:

- Schlüssel existiert nur im Speicher: Der Entschlüsselungsschlüssel wird beim Starten unserer Systeme in den Speicher unserer Server geladen. Er wird niemals auf den Festplatten selbst gespeichert.

- Ausschalten = Daten gesperrt: Wenn ein Server ausgeschaltet, neu gestartet oder physisch aus unserem Rechenzentrum entfernt wird, verschwindet der Schlüssel aus dem Speicher. Ab diesem Zeitpunkt werden die Daten auf den Festplatten völlig unlesbar — nur verschlüsseltes Rauschen.

- Wir kontrollieren den Zugang: Nur wir können den Verschlüsselungsschlüssel beim Starten unserer Systeme einführen. Ohne diesen Schritt könnten selbst wir die Daten nicht lesen.

Physische Trennung: Schlüssel und Daten leben getrennt

Wir gehen bei der Sicherheit noch einen Schritt weiter: Unser Verschlüsselungsschlüssel und Ihre Daten befinden sich nicht einmal auf denselben Servern.

- Getrennte Compute- und Storage-Cluster: Unsere Infrastruktur ist in zwei physisch getrennte Systeme aufgeteilt — ein Compute-Cluster (wo Ihre Anfragen verarbeitet werden und der Verschlüsselungsschlüssel im Speicher lebt) und ein Storage-Cluster (wo Ihre verschlüsselten Daten gespeichert werden).

- Zwei Teile des Puzzles: Um auf Ihre Daten zuzugreifen, benötigen Sie sowohl die verschlüsselten Dateien als auch den Entschlüsselungsschlüssel. Diese werden an verschiedenen physischen Standorten aufbewahrt.

- Allein nutzlos: Wenn jemand Zugang zu unserem Storage-Cluster erlangen würde — ob durch Abschalten, Stehlen von Laufwerken oder andere Mittel — hätte er nur bedeutungslose verschlüsselte Daten. Ohne den Verschlüsselungsschlüssel vom Compute-Cluster ist alles völlig unlesbar.

Diese physische Trennung fügt eine weitere Schutzebene hinzu. Selbst im schlimmsten Fall, dass unsere Speicherinfrastruktur kompromittiert würde, blieben Ihre Fotos und Videos gesperrt und unzugänglich.

Unsere Speicherstandorte

Wir betreiben zwei geografisch getrennte Speicher-Cluster:

- Primärer Produktions-Cluster: Gehostet in Falkenstein, Deutschland. Hier werden Ihre Fotos und Videos im normalen Betrieb gespeichert.

- Backup-Cluster: In Finnland. Dies stellt sicher, dass Ihre Daten überleben, selbst wenn etwas Katastrophales an unserem primären Standort passiert.

Beide Cluster sind vollständig verschlüsselt — und entscheidend ist, dass keiner der Cluster Zugang zu seinen eigenen Verschlüsselungsschlüsseln hat. Die Schlüssel befinden sich separat auf unserer Compute-Infrastruktur. Das bedeutet:

- Anbieter kann Ihre Daten nicht lesen: Obwohl sie unseren primären Speicher hosten, sehen sie nur verschlüsselte Blöcke. Sie haben keine Möglichkeit, Ihre Dateien zu entschlüsseln oder darauf zuzugreifen.

- Unser finnischer Backup-Anbieter kann Ihre Backups nicht lesen: Dasselbe gilt für unseren Backup-Cluster. Verschlüsselte Daten, keine Schlüssel.

- Physische Beschlagnahme ist nutzlos: Wenn einer der Speicher-Cluster physisch beschlagnahmt, ausgeschaltet oder bewegt würde, wären die Daten ohne die Verschlüsselungsschlüssel — die nicht dort sind — völlig unlesbar.

Diese geografische Redundanz schützt Ihre Daten vor Katastrophen, während das Verschlüsselungsdesign sicherstellt, dass kein Hosting-Anbieter — in Deutschland oder Finnland — jemals auf Ihre Erinnerungen zugreifen kann.

Warum das wichtig ist

- Schutz vor physischen Bedrohungen: Selbst wenn jemand physischen Zugang zu unseren Servern oder Speicherlaufwerken erlangen würde, könnte er Ihre Daten nicht lesen.

- Hosting-Anbieter kann nicht auf Ihre Dateien zugreifen: Unsere Infrastrukturanbieter sehen nur verschlüsselte Daten. Sie haben keine Möglichkeit, Ihre Fotos und Videos anzusehen, zu lesen oder zu verstehen.

- Verteidigung in der Tiefe: Dies fügt eine weitere Schutzebene über die Netzwerksicherheit hinaus hinzu — so sind Ihre Daten sowohl unterwegs als auch im Ruhezustand sicher.

Wir verwenden branchenübliche Verschlüsselung (AES-256) zum Schutz Ihrer gespeicherten Daten. Dies ist das gleiche Verschlüsselungsniveau, das von Banken, Regierungen und sicherheitsorientierten Organisationen weltweit verwendet wird.

Strenge Zugriffsverwaltung: Wer kann was sehen

Technologie allein reicht nicht aus — wir haben auch strenge Richtlinien darüber, wer innerhalb unserer Organisation auf was zugreifen kann.

Begrenzter Personalzugang

Lassen Sie uns transparent sein: Theoretisch könnten wir als Betreiber von PixelUnion auf Ihre Daten zugreifen. Wir halten schließlich die Verschlüsselungsschlüssel. Aber in der Praxis haben wir strenge Richtlinien und technische Kontrollen aufgebaut, die dies verhindern.

Rollenbasierte Zugriffskontrolle

Wir verwenden rollenbasierte Zugriffskontrolle (RBAC), um streng zu begrenzen, was jedes Teammitglied tun kann:

- Entwickler haben keinen Produktionszugang: Unser Entwicklungsteam arbeitet in isolierten Umgebungen. Sie haben niemals Zugang zu Produktionssystemen, in denen Ihre Daten leben.

- Prinzip der geringsten Berechtigung: Jeder bei PixelUnion hat nur Zugang zu dem, was er unbedingt für seine Arbeit braucht — nicht mehr. Dies ist eine Sicherheits-Best-Practice, bekannt als das “Prinzip der geringsten Berechtigung”.

- Gestufte Zugriffsebenen: Verschiedene Rollen haben verschiedene Berechtigungen. Die meisten Teammitglieder haben keine Möglichkeit, auf Kundendaten zuzugreifen, selbst wenn sie es wollten.

Zugang zur Produktionsumgebung

- Nur Senior-Personal: Nur unsere erfahrensten Teammitglieder haben Zugang zu Produktionsumgebungen — und dies streng nur für Infrastrukturwartung und kritische Support-Operationen.

- Kein Zugang zu Kundendaten: Selbst mit Produktionszugang sind unsere Systeme so konzipiert, dass Teammitglieder Kundenfotos und -videos nicht durchsuchen, ansehen oder darauf zugreifen können. Produktionszugang dient dazu, den Dienst am Laufen zu halten, nicht dazu, Ihre Erinnerungen anzusehen.

- Kein zufälliges Durchstöbern: Wir schauen uns niemals Kundenkonten oder Fotos an. Ihre Erinnerungen gehören Ihnen, und wir respektieren diese Grenze vollständig.

Verteidigung gegen böswillige Akteure

Bisher haben wir besprochen, wie wir Ihre Daten vor internem Zugriff schützen. Aber es gibt eine andere Seite der IT-Sicherheit: Schutz vor externen Bedrohungen — Hacker, Cyberkriminelle und andere böswillige Akteure, die versuchen könnten, einzubrechen. Wir befolgen branchenübliche Best Practices, um uns gegen diese Bedrohungen zu verteidigen.

Netzwerktrennung und Firewalls

Unsere Infrastruktur ist kein großes offenes Netzwerk. Wir verwenden strikte Netzwerktrennung, um verschiedene Teile unseres Systems zu isolieren:

- Firewall-geschützte Umgebungen: Jede Umgebung (Entwicklung, Staging, Produktion) ist streng von den anderen durch Firewalls getrennt. Datenverkehr kann nur durch spezifische, genehmigte Kanäle fließen.

- Netzwerksegmentierung: Selbst innerhalb der Produktion sind verschiedene Dienste voneinander isoliert. Ein Einbruch in einem Bereich kann sich nicht leicht auf einen anderen ausbreiten.

- Minimale Exposition: Nur die Dienste, die unbedingt miteinander kommunizieren müssen, können dies tun. Alles andere ist standardmäßig blockiert.

Das bedeutet, dass selbst wenn ein Angreifer irgendwie Zugang zu einem Teil unseres Systems erlangen würde, er überall auf Mauern stoßen würde.

Web Application Firewall

Bevor eine Anfrage überhaupt unsere Server erreicht, passiert sie eine Web Application Firewall (WAF). Stellen Sie es sich wie einen Sicherheitsbeamten an der Eingangstür vor, der jeden überprüft, der eintreten will.

- Blockiert bösartigen Datenverkehr: Die WAF erkennt und blockiert automatisch gängige Angriffsmuster — Dinge wie SQL-Injection, Cross-Site-Scripting (XSS) und andere Techniken, die Hacker verwenden, um Websites auszunutzen.

- Ratenbegrenzung: Wenn jemand versucht, unsere Server mit Anfragen zu überfluten (ein Denial-of-Service-Angriff), drosselt oder blockiert die WAF sie, bevor sie Probleme verursachen können.

- Ständig aktualisiert: Unsere WAF-Regeln werden regelmäßig aktualisiert, um vor neu entdeckten Angriffsmethoden zu schützen.

Das bedeutet, dass viele Angriffe gestoppt werden, bevor sie überhaupt unsere Anwendung erreichen — böswillige Akteure werden an der Tür abgewiesen.

Verantwortungsvolle Offenlegung: Zusammenarbeit mit Sicherheitsforschern

Wir glauben an die Zusammenarbeit mit der Sicherheitsgemeinschaft, nicht gegen sie. Deshalb haben wir eine Richtlinie zur verantwortungsvollen Offenlegung für White-Hat-Hacker und Sicherheitsforscher.

Wenn jemand eine Schwachstelle in unseren Systemen entdeckt, wollen wir davon erfahren, damit wir sie beheben können — und wir wollen es einfach und sicher machen, sie zu melden.

- Klarer Meldeprozess: Sicherheitsforscher können Schwachstellen über offizielle Kanäle an uns melden.

- Keine rechtlichen Drohungen: Wir werden keine rechtlichen Schritte gegen Forscher einleiten, die Probleme in gutem Glauben melden und unsere Offenlegungsrichtlinien befolgen.

- Anerkennung: Wir schätzen die Arbeit von Sicherheitsforschern und würdigen diejenigen, die uns helfen, uns zu verbessern.

Dieser kollaborative Ansatz hilft uns, potenzielle Probleme zu finden und zu beheben, bevor böswillige Akteure sie ausnutzen können. Lesen Sie unsere vollständige Richtlinie zur verantwortungsvollen Offenlegung für weitere Details.

Schutz vor Social Engineering

Was ist Social Engineering? Es ist, wenn Angreifer versuchen, Menschen — statt Computer — dazu zu bringen, Zugang preiszugeben. Dies könnte eine gefälschte E-Mail sein, die vorgibt, vom IT-Support zu stammen, ein Telefonanruf von jemandem, der behauptet, ein Kollege zu sein, oder eine überzeugende Nachricht, die nach Anmeldedaten fragt. Social-Engineering-Angriffe zielen auf menschliches Vertrauen ab, nicht auf technische Schwachstellen.

Wir haben strenge Richtlinien, um diese Angriffe zu verhindern:

- Sicherheitsbewusstseinsschulungen: Unser Team ist geschult, Phishing-Versuche, verdächtige Anfragen und andere Manipulationstaktiken zu erkennen.

- Verifizierungsprotokolle: Wir geben niemals Anmeldedaten oder sensiblen Zugang aufgrund einer E-Mail oder eines Telefonanrufs weiter. Zugriffsanfragen gehen über formelle, verifizierte Kanäle.

- Skepsis als Standard: Unsere Kultur ermutigt dazu, ungewöhnliche Anfragen zu hinterfragen, selbst wenn sie von jemandem Höhergestelltem zu kommen scheinen.

Unser Versprechen an Sie

Wir haben PixelUnion gegründet, weil wir glauben, dass Sie einen Fotospeicherdienst verdienen, der Ihre Privatsphäre wirklich respektiert. Anders als große Technologieunternehmen scannen wir Ihre Fotos nicht für Werbezwecke, trainieren keine KI-Modelle mit Ihren Erinnerungen und teilen Ihre Daten nicht mit Dritten.

Ihre Fotos sind verschlüsselt, geschützt und privat. Das ist nicht nur eine Funktion — es ist unser Gründungsprinzip.

Fragen?

Haben Sie Fragen zu unseren Sicherheitspraktiken? Wir erklären gerne mehr im Detail. Kontaktieren Sie uns über die Support-Seite, und wir melden uns so schnell wie möglich bei Ihnen.